Indian Software Firm’s Products Hacked to Spread Data-Stealing Malware – OfficialSarkar

कॉन्सेप्टवर्ल्ड नामक एक भारतीय कंपनी द्वारा विकसित तीन विभिन्न सॉफ्टवेयर उत्पादों के इंस्टॉलरों को सूचना चुराने वाले मैलवेयर वितरित करने के लिए ट्रोजनाइज़ किया गया है।

साइबर सुरक्षा फर्म रैपिड7 के अनुसार, इंस्टॉलर नोटज़िला, रीसेंटएक्स और कॉपीविज़ के अनुरूप हैं, जिसने 18 जून, 2024 को आपूर्ति श्रृंखला समझौता का पता लगाया था। जिम्मेदार प्रकटीकरण के 12 घंटे के भीतर 24 जून तक कॉन्सेप्टवर्ल्ड द्वारा इस समस्या का निवारण कर दिया गया है।

कंपनी ने कहा, “इंस्टॉलर्स को सूचना चुराने वाले मैलवेयर को निष्पादित करने के लिए ट्रोजन किया गया था, जिसमें अतिरिक्त पेलोड को डाउनलोड करने और निष्पादित करने की क्षमता है।” कहाउन्होंने कहा कि दुर्भावनापूर्ण संस्करणों का फ़ाइल आकार उनके वैध संस्करणों की तुलना में बड़ा था।

विशेष रूप से, मैलवेयर ब्राउज़र क्रेडेंशियल और क्रिप्टोकरेंसी वॉलेट की जानकारी चुराने, क्लिपबोर्ड सामग्री और कीस्ट्रोक्स को लॉग करने और संक्रमित विंडोज होस्ट पर अतिरिक्त पेलोड डाउनलोड करने और निष्पादित करने के लिए सुसज्जित है। यह हर तीन घंटे में मुख्य पेलोड को निष्पादित करने के लिए एक निर्धारित कार्य का उपयोग करके दृढ़ता भी स्थापित करता है।

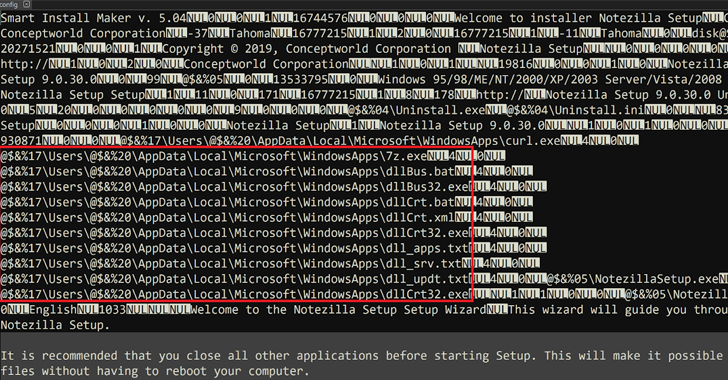

फिलहाल यह स्पष्ट नहीं है कि आधिकारिक डोमेन “कॉन्सेप्टवर्ल्ड”[.]com” का उल्लंघन नकली इंस्टॉलर को मंच देने के लिए किया गया था। हालांकि, एक बार लॉन्च होने के बाद, उपयोगकर्ता को वास्तविक सॉफ़्टवेयर से जुड़ी स्थापना प्रक्रिया के साथ आगे बढ़ने के लिए कहा जाता है, जबकि इसे एक बाइनरी “dllCrt32.exe” को छोड़ने और निष्पादित करने के लिए भी डिज़ाइन किया गया है जो बैच स्क्रिप्ट “dllCrt.bat” को चलाने के लिए जिम्मेदार है।

मशीन पर दृढ़ता स्थापित करने के अलावा, इसे एक अन्य फ़ाइल (“dllBus32.exe”) निष्पादित करने के लिए कॉन्फ़िगर किया गया है, जो बदले में, कमांड-एंड-कंट्रोल (C2) सर्वर के साथ कनेक्शन स्थापित करता है और संवेदनशील डेटा को चुराने के साथ-साथ अधिक पेलोड को पुनः प्राप्त करने और चलाने की कार्यक्षमता को शामिल करता है।

इसमें Google Chrome, Mozilla Firefox और कई क्रिप्टोकरेंसी वॉलेट (जैसे, Atomic, Coinomi, Electrum, Exodus और Guarda) से क्रेडेंशियल और अन्य जानकारी एकत्र करना शामिल है। यह एक्सटेंशन के एक विशिष्ट सेट (.txt, .doc, .png और .jpg) से मेल खाने वाली फ़ाइलों को इकट्ठा करने, कीस्ट्रोक्स लॉग करने और क्लिपबोर्ड सामग्री को पकड़ने में भी सक्षम है।

रैपिड7 ने कहा, “इस मामले में देखे गए दुर्भावनापूर्ण इंस्टॉलर हस्ताक्षर रहित हैं और उनकी फ़ाइल का आकार वैध इंस्टॉलर की प्रतियों के अनुरूप नहीं है।”

जिन उपयोगकर्ताओं ने जून 2024 में नोटज़िला, रीसेंटएक्स, या कॉपीविज़ के लिए इंस्टॉलर डाउनलोड किया है, उन्हें सलाह दी जाती है कि वे अपने सिस्टम की जांच करें कि कहीं कोई समझौता तो नहीं हो रहा है और उचित कार्रवाई करें – जैसे कि प्रभावित सिस्टम को फिर से इमेज करना – ताकि गलत संशोधनों को पूर्ववत किया जा सके।

Source: TheHackerNews