Kimsuky Using TRANSLATEXT Chrome Extension to Steal Sensitive Data – OfficialSarkar

उत्तर कोरिया से जुड़े किमसुकी नामक खतरनाक व्यक्ति को एक नए दुर्भावनापूर्ण गूगल क्रोम एक्सटेंशन के उपयोग से जोड़ा गया है, जिसे खुफिया जानकारी एकत्र करने के प्रयास के तहत संवेदनशील जानकारी चुराने के लिए डिज़ाइन किया गया है।

Zscaler ThreatLabz, जो देखा मार्च 2024 की शुरुआत में होने वाली गतिविधि को, एक्सटेंशन का कोडनेम TRANSLATEXT दिया गया है, जो ईमेल पते, उपयोगकर्ता नाम, पासवर्ड, कुकीज़ और ब्राउज़र स्क्रीनशॉट एकत्र करने की इसकी क्षमता पर प्रकाश डालता है।

कहा जाता है कि यह लक्षित अभियान दक्षिण कोरियाई शिक्षा जगत, विशेष रूप से उत्तर कोरियाई राजनीतिक मामलों पर ध्यान केन्द्रित करने वाले शिक्षा जगत के विरुद्ध था।

किमसुकी उत्तर कोरिया का एक कुख्यात हैकिंग गिरोह है, जो कम से कम 2012 से सक्रिय है, तथा दक्षिण कोरियाई संस्थाओं को निशाना बनाकर साइबर जासूसी और वित्तीय रूप से प्रेरित हमलों की योजना बना रहा है।

लाजरस समूह का एक सहयोगी समूह और रिकोनैसेंस जनरल ब्यूरो (आरजीबी) का हिस्सा, इसे एपीटी43, आर्किपेलागो, ब्लैक बैन्शी, एमराल्ड स्लीट, स्प्रिंगटेल और वेलवेट चोलिमा नामों के तहत भी ट्रैक किया गया है।

हाल के सप्ताहों में, समूह ने हथियारबंद माइक्रोसॉफ्ट ऑफिस (CVE-2017-11882) में एक ज्ञात सुरक्षा दोष ने कीलॉगर वितरित किया है और इसका उपयोग किया है नौकरी-थीम वाले लालच एयरोस्पेस और रक्षा क्षेत्रों पर लक्षित हमलों में डेटा एकत्रण और द्वितीयक पेलोड निष्पादन कार्यक्षमताओं के साथ एक जासूसी उपकरण को गिराने का लक्ष्य है।

साइबर सुरक्षा कंपनी साइबरआर्मोर ने कहा, “बैकडोर, जिसके बारे में पहले कभी सार्वजनिक रूप से कोई दस्तावेज नहीं दिया गया है, हमलावर को बुनियादी जांच-पड़ताल करने और मशीन पर कब्जा करने या उसे दूर से नियंत्रित करने के लिए अतिरिक्त पेलोड छोड़ने की अनुमति देता है।” कहाइसने अभियान को निकी नाम दिया है।

नव खोजी गई गतिविधि से जुड़ी प्रारंभिक पहुंच का सटीक तरीका फिलहाल अस्पष्ट है, हालांकि यह समूह संक्रमण श्रृंखला को सक्रिय करने के लिए स्पीयर-फिशिंग और सोशल इंजीनियरिंग हमलों का लाभ उठाने के लिए जाना जाता है।

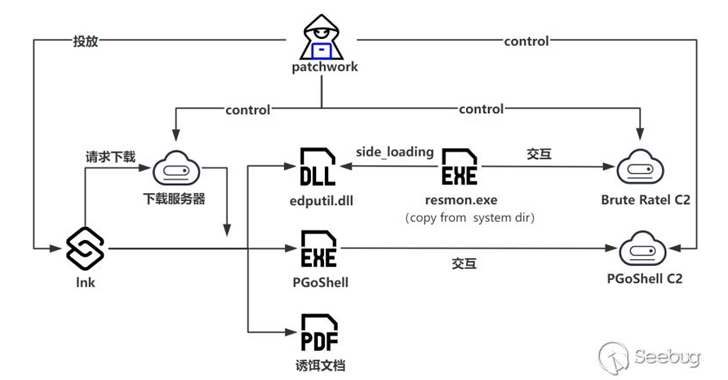

हमले का प्रारंभिक बिंदु एक ज़िप संग्रह है जो कोरियाई सैन्य इतिहास के बारे में बताया जाता है और जिसमें दो फ़ाइलें हैं: एक हंगुल वर्ड प्रोसेसर दस्तावेज़ और एक निष्पादन योग्य।

निष्पादनयोग्य फ़ाइल को लॉन्च करने पर हमलावर द्वारा नियंत्रित सर्वर से PowerShell स्क्रिप्ट प्राप्त होती है, जो बदले में, संक्रमित पीड़ित के बारे में जानकारी को GitHub रिपोजिटरी में निर्यात करती है और Windows शॉर्टकट (LNK) फ़ाइल के माध्यम से अतिरिक्त PowerShell कोड डाउनलोड करती है।

Zscaler ने कहा कि उसने पाया GitHub खाता13 फरवरी 2024 को बनाया गया, जो “GoogleTranslate.crx” नाम से TRANSLATEXT एक्सटेंशन को संक्षेप में होस्ट करता है, हालांकि इसकी डिलीवरी विधि वर्तमान में अज्ञात है।

सुरक्षा शोधकर्ता सियोंगसू पार्क ने कहा, “ये फाइलें 7 मार्च, 2024 को रिपॉजिटरी में मौजूद थीं, और अगले दिन हटा दी गईं, जिसका अर्थ है कि किमसुकी का इरादा जोखिम को कम करना और विशिष्ट व्यक्तियों को लक्षित करने के लिए अल्प अवधि के लिए मैलवेयर का उपयोग करना था।”

ट्रांसलेटएक्स्ट (TRANSLATEXT), जो गूगल ट्रांसलेट के रूप में कार्य करता है, गूगल, काकाओ और नेवर जैसी सेवाओं के लिए सुरक्षा उपायों को दरकिनार करने, ईमेल पते, क्रेडेंशियल और कुकीज़ को चुराने, ब्राउज़र स्क्रीनशॉट को कैप्चर करने और चोरी किए गए डेटा को बाहर निकालने के लिए जावास्क्रिप्ट कोड को शामिल करता है।

इसे ब्लॉगर ब्लॉगस्पॉट यूआरएल से कमांड प्राप्त करने के लिए भी डिज़ाइन किया गया है, ताकि नए खुले टैब के स्क्रीनशॉट लिए जा सकें और ब्राउज़र से सभी कुकीज़ को हटाया जा सके।

पार्क ने कहा, “किमसुकी समूह का एक प्राथमिक उद्देश्य मूल्यवान खुफिया जानकारी एकत्र करने के लिए शैक्षणिक और सरकारी कर्मियों पर निगरानी रखना है।”

Source: TheHackerNews