New Intel CPU Vulnerability ‘Indirector’ Exposes Sensitive Data – OfficialSarkar

रैप्टर लेक और एल्डर लेक सहित इंटेल के आधुनिक सीपीयू एक नए साइड-चैनल हमले के प्रति संवेदनशील पाए गए हैं, जिसका फायदा उठाकर प्रोसेसर से संवेदनशील जानकारी लीक की जा सकती है।

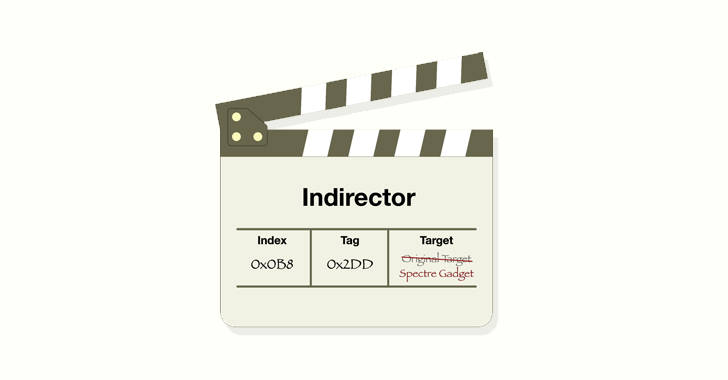

इस हमले का कोड नाम था इनडायरेक्टर सुरक्षा शोधकर्ता लुई ली, होसेन यावरजादेह और डीन टुल्सन द्वारा लिखित इस अध्ययन में, अप्रत्यक्ष शाखा पूर्वानुमानकर्ता (आईबीपी) और शाखा लक्ष्य बफर (बीटीबी) में पहचानी गई कमियों का लाभ उठाकर मौजूदा सुरक्षा को दरकिनार किया गया है और सीपीयू की सुरक्षा से समझौता किया गया है।

शोधकर्ताओं ने कहा, “अप्रत्यक्ष शाखा पूर्वानुमानक (आईबीपी) आधुनिक सीपीयू में एक हार्डवेयर घटक है जो अप्रत्यक्ष शाखाओं के लक्ष्य पतों की भविष्यवाणी करता है।” विख्यात.

“अप्रत्यक्ष शाखाएँ नियंत्रण प्रवाह निर्देश हैं, जिनके लक्ष्य पते की गणना रनटाइम पर की जाती है, जिससे उनका सटीक पूर्वानुमान लगाना चुनौतीपूर्ण हो जाता है। IBP अप्रत्यक्ष शाखाओं के लक्ष्य पते का पूर्वानुमान लगाने के लिए वैश्विक इतिहास और शाखा पते के संयोजन का उपयोग करता है।”

मूल विचार यह है कि आईबीपी में कमजोरियों की पहचान करके सटीक ब्रांच टारगेट इंजेक्शन (बीटीआई) हमले शुरू किए जाएं – जिसे स्पेक्ट्रे v2 भी कहा जाता है (सीवीई-2017-5715) – जो प्रोसेसर को लक्षित करते हैं अप्रत्यक्ष शाखा भविष्यवक्ता जिसके परिणामस्वरूप साइड-चैनल के माध्यम से स्थानीय उपयोगकर्ता तक पहुंच रखने वाले हमलावर को अनधिकृत रूप से जानकारी का खुलासा हो सकता है।

यह iBranch Locator नामक एक कस्टम टूल के माध्यम से पूरा किया जाता है, जिसका उपयोग किसी भी अप्रत्यक्ष शाखा का पता लगाने के लिए किया जाता है, इसके बाद अनुमानित निष्पादन करने के लिए सटीक लक्षित IBP और BTP इंजेक्शन लगाया जाता है।

इंटेल, जिसे फरवरी 2024 में इस निष्कर्ष के बारे में अवगत कराया गया था, ने तब से अन्य प्रभावित हार्डवेयर/सॉफ्टवेयर विक्रेताओं को इस मुद्दे के बारे में सूचित कर दिया है।

निवारण के रूप में, अप्रत्यक्ष शाखा पूर्वानुमान अवरोधक (IBPB) का अधिक आक्रामक तरीके से उपयोग करने तथा अधिक जटिल टैग, एन्क्रिप्शन और यादृच्छिकीकरण को शामिल करके शाखा पूर्वानुमान इकाई (BPU) डिजाइन को अधिक कठोर बनाने की सिफारिश की गई है।

यह शोध ऐसे समय में किया गया है जब आर्म सीपीयू को टिकटैग नामक एक संदिग्ध निष्पादन हमले के प्रति संवेदनशील पाया गया है, जो मेमोरी टैगिंग एक्सटेंशन (एमटीई) को लक्ष्य बनाकर चार सेकंड से भी कम समय में 95% से अधिक सफलता दर के साथ डेटा लीक करता है।

शोधकर्ता जुही किम, जिनबम पार्क, सिहयोन रोह, जेयंग चुंग, यंगजू ली, ताएसू किम और ब्योंगयंग ली ने कहा कि अध्ययन “नए टिकटैग गैजेट की पहचान करता है जो अनुमानित निष्पादन के माध्यम से मनमाने मेमोरी पते से एमटीई टैग लीक करने में सक्षम हैं।” कहा.

“टिकटैग गैजेट्स के साथ, हमलावर एमटीई की संभाव्य रक्षा को दरकिनार कर सकते हैं, जिससे हमले की सफलता दर लगभग 100% बढ़ जाती है।”

इस खुलासे के जवाब में, आर्म कहा “एमटीई, विशिष्ट प्रकार के शोषणों के विरुद्ध, नियतात्मक प्रथम पंक्ति सुरक्षा का एक सीमित सेट तथा संभाव्य प्रथम पंक्ति सुरक्षा का एक व्यापक सेट प्रदान कर सकता है।”

“हालांकि, संभाव्यता गुणों को एक इंटरैक्टिव विरोधी के खिलाफ पूर्ण समाधान के रूप में डिजाइन नहीं किया गया है जो बलपूर्वक हमला करने, लीक करने या मनमाने ढंग से पता टैग बनाने में सक्षम है।”

Source: TheHackerNews