Israeli Entities Targeted by Cyberattack Using Donut and Sliver Frameworks – OfficialSarkar

साइबर सुरक्षा शोधकर्ताओं ने एक आक्रमण अभियान का पता लगाया है, जो डोनट और स्लिवर जैसे सार्वजनिक रूप से उपलब्ध फ्रेमवर्क के माध्यम से विभिन्न इज़रायली संस्थाओं को लक्ष्य बनाता है।

हार्फैंगलैब ने कहा कि यह अभियान, जो कि अत्यधिक लक्षित प्रकृति का माना जाता है, “लक्ष्य-विशिष्ट अवसंरचना और कस्टम वर्डप्रेस वेबसाइटों को पेलोड वितरण तंत्र के रूप में उपयोग करता है, लेकिन असंबंधित क्षेत्रों में विभिन्न संस्थाओं को प्रभावित करता है, और प्रसिद्ध ओपन-सोर्स मैलवेयर पर निर्भर करता है।” कहा पिछले सप्ताह एक रिपोर्ट में यह बात कही गई।

फ्रांसीसी कंपनी सपोज्ड ग्रासहॉपर नाम से इस गतिविधि पर नज़र रख रही है। यह हमलावर द्वारा नियंत्रित सर्वर (“auth.economy-gov-il” का संदर्भ है[.]com/SUPPOSED_GRASSHOPPER.bin”), जिससे प्रथम चरण का डाउनलोडर जुड़ता है।

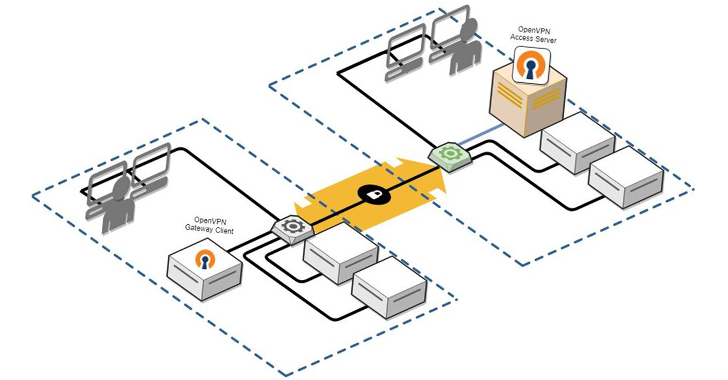

निम में लिखा गया यह डाउनलोडर प्राथमिक है और इसे स्टेजिंग सर्वर से दूसरे चरण के मैलवेयर को डाउनलोड करने का काम सौंपा गया है। इसे एक वर्चुअल हार्ड डिस्क (VHD) फ़ाइल के माध्यम से डिलीवर किया जाता है, जिसके बारे में संदेह है कि इसे कस्टम वर्डप्रेस साइट्स के माध्यम से ड्राइव-बाय डाउनलोड स्कीम के हिस्से के रूप में प्रचारित किया जाता है।

सर्वर से प्राप्त द्वितीय-चरण पेलोड है: डोनटएक शेलकोड जनरेशन फ्रेमवर्क, जो ओपन-सोर्स को तैनात करने के लिए एक माध्यम के रूप में कार्य करता है कोबाल्ट स्ट्राइक स्लिवर नामक एक वैकल्पिक उपकरण।

शोधकर्ताओं ने कहा, “ऑपरेटरों ने समर्पित बुनियादी ढांचे को हासिल करने और पेलोड वितरित करने के लिए एक यथार्थवादी वर्डप्रेस वेबसाइट को तैनात करने में भी उल्लेखनीय प्रयास किए।” “कुल मिलाकर, यह अभियान ऐसा लगता है कि यह वास्तव में एक छोटी टीम का काम हो सकता है।”

अभियान का अंतिम लक्ष्य फिलहाल अज्ञात है, हालांकि हार्फैंगलैब ने यह अनुमान लगाया है कि यह वैध प्रवेश परीक्षण ऑपरेशन से भी जुड़ा हो सकता है, एक ऐसी संभावना जो पारदर्शिता और इजरायली सरकारी एजेंसियों का प्रतिरूपण करने के बारे में कई सवाल खड़े करती है।

यह खुलासा ऐसे समय में हुआ है जब सोनिकवॉल कैप्चर लैब्स के खतरे पर शोध करने वाली टीम ने एक संक्रमण श्रृंखला का विवरण दिया है, जिसमें ऑर्किनियस नामक ट्रोजन को छोड़ने के लिए एक प्रारंभिक बिंदु के रूप में एक्सेल स्प्रेडशीट का उपयोग किया जाता है।

कंपनी ने कहा, “यह एक मल्टी-स्टेज ट्रोजन है जो दूसरे चरण के पेलोड को डाउनलोड करने और अपडेट रहने के लिए ड्रॉपबॉक्स और गूगल डॉक्स का उपयोग कर रहा है।” कहा“इसमें एक अस्पष्ट VBA मैक्रो है जो चल रही विंडोज़ और कीस्ट्रोक्स की निगरानी करने के लिए विंडोज़ से जुड़ता है और रजिस्ट्री कुंजियों का उपयोग करके दृढ़ता बनाता है।”

Source: TheHackerNews