New Ransomware-as-a-Service ‘Eldorado’ Targets Windows and Linux Systems – OfficialSarkar

एल्डोरैडो नामक एक उभरता हुआ रैनसमवेयर-एज़-ए-सर्विस (RaaS) ऑपरेशन, विंडोज़ और लिनक्स सिस्टम पर फ़ाइलों को एन्क्रिप्ट करने के लिए लॉकर वेरिएंट के साथ आता है।

सिंगापुर स्थित ग्रुप-आईबी ने कहा कि एल्डोरैडो पहली बार 16 मार्च, 2024 को सामने आया, जब रैनसमवेयर फोरम RAMP पर संबद्ध कार्यक्रम के लिए एक विज्ञापन पोस्ट किया गया था।

रैनसमवेयर समूह में घुसपैठ करने वाली साइबर सुरक्षा फर्म ने कहा कि उसका प्रतिनिधि रूसी भाषी है और यह मैलवेयर पहले लीक हो चुके लॉकबिट या बाबुक जैसे मैलवेयर से मेल नहीं खाता है।

शोधकर्ता निकोले किचाटोव और शर्मिन लो ने कहा, “एल्डोरैडो रैनसमवेयर क्रॉस-प्लेटफॉर्म क्षमताओं के लिए गोलांग का उपयोग करता है, फ़ाइल एन्क्रिप्शन के लिए चाचा20 और कुंजी एन्क्रिप्शन के लिए रिवेस्ट शमीर एडलमैन-ऑप्टिमल एसिमेट्रिक एन्क्रिप्शन पैडिंग (RSA-OAEP) का उपयोग करता है।” कहा“यह सर्वर मैसेज ब्लॉक (एसएमबी) प्रोटोकॉल का उपयोग करके साझा नेटवर्क पर फ़ाइलों को एन्क्रिप्ट कर सकता है।”

एल्डोरैडो के लिए एन्क्रिप्टर चार प्रारूपों में आता है, अर्थात् esxi, esxi_64, win, और win_64, इसकी डेटा लीक साइट पर जून 2024 तक 16 पीड़ितों की सूची पहले से ही मौजूद है। लक्ष्यों में से तेरह अमेरिका में, दो इटली में और एक क्रोएशिया में स्थित हैं।

ये कंपनियां विभिन्न उद्योग क्षेत्रों में फैली हुई हैं, जैसे कि रियल एस्टेट, शिक्षा, व्यावसायिक सेवाएं, स्वास्थ्य सेवा और विनिर्माण आदि।

कलाकृतियों के विंडोज संस्करण के आगे के विश्लेषण से पता चला है कि फ़ाइल को हटाने से पहले लॉकर को यादृच्छिक बाइट्स के साथ अधिलेखित करने के लिए पावरशेल कमांड का उपयोग किया गया था ताकि निशानों को साफ किया जा सके।

एल्डोरैडो हाल के दिनों में उभरे नए डबल-एक्सटॉर्शन रैनसमवेयर खिलाड़ियों की सूची में नवीनतम है, जिसमें शामिल हैं आर्कस मीडिया, अज़्ज़ासेक, डैन0न, लिम्पोपो (उर्फ सोकोट्रा, फॉर्मोसा, सेक्सी), लुका लॉकर, शिनराऔर अंतरिक्ष भालू एक बार फिर खतरे की स्थायी और सतत प्रकृति पर प्रकाश डाला गया।

लुका लॉकर, जो हेल्सिओन द्वारा वॉलकेनो डेमन नामक ऑपरेटर से जुड़ा है, इस तथ्य के लिए उल्लेखनीय है कि यह डेटा लीक साइट का उपयोग नहीं करता है, बल्कि इसके बजाय विंडोज वर्कस्टेशन और सर्वर को एन्क्रिप्ट करने के बाद पीड़ित को फोन पर कॉल करके पैसे ऐंठता है और भुगतान के लिए बातचीत करता है।

यह घटनाक्रम मॉलॉक्स (उर्फ फार्गो, टार्गेटकंपनी, मावाहेल्पर) रैनसमवेयर के नए लिनक्स वेरिएंट की खोज के साथ-साथ सात विभिन्न बिल्ड से जुड़े डिक्रिप्टर्स की खोज के साथ मेल खाता है।

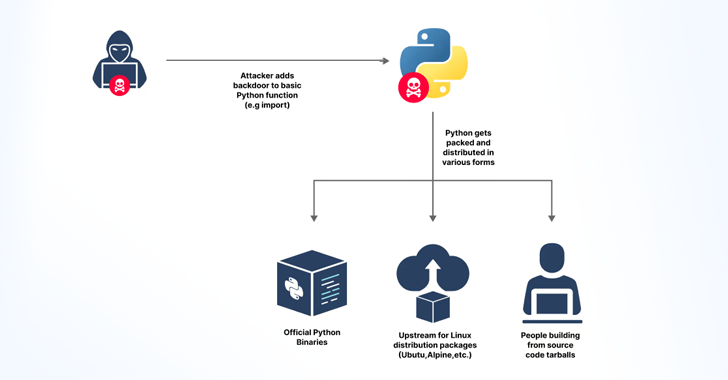

मॉलॉक्स को माइक्रोसॉफ्ट SQL सर्वरों पर जबरदस्ती दबाव डालकर और फिशिंग ईमेल भेजकर विंडोज सिस्टम को लक्ष्य बनाकर प्रचारित करने के लिए जाना जाता है, हाल ही में हुई घुसपैठों में PureCrypter नामक .NET-आधारित लोडर का भी उपयोग किया गया है।

अपटिक्स के शोधकर्ता तेजस्विनी संदापोल्ला और शिल्पेश त्रिवेदी ने कहा, “हमलावर पेलोड डिलीवरी और पीड़ित की जानकारी निकालने के उद्देश्य से कस्टम पायथन स्क्रिप्ट का उपयोग कर रहे हैं।” कहा“मैलवेयर उपयोगकर्ता डेटा को एन्क्रिप्ट करता है और एन्क्रिप्टेड फ़ाइलों में .locked एक्सटेंशन जोड़ देता है।”

क्रिप्टोग्राफिक स्कीम में खामी का फायदा उठाकर अवास्ट ने डोनेक्स और इसके पूर्ववर्तियों (म्यूज, नकली लॉकबिट 3.0 और डार्करेस) के लिए एक डिक्रिप्टर भी उपलब्ध कराया है। चेक साइबरसिक्योरिटी कंपनी कहा यह कानून प्रवर्तन संगठनों के साथ साझेदारी में मार्च 2024 से पीड़ितों को “चुपचाप डिक्रिप्टर उपलब्ध करा रहा है”।

ग्रुप-आईबी ने कहा, “कानून प्रवर्तन प्रयासों और बढ़े हुए सुरक्षा उपायों के बावजूद, रैनसमवेयर समूह लगातार अनुकूलन और विकास कर रहे हैं।”

डेटा साझा किया गया Malwarebytes और एनसीसी ग्रुप लीक साइटों पर सूचीबद्ध पीड़ितों के आधार पर पता चलता है कि मई 2024 में 470 रैनसमवेयर हमले दर्ज किए गए, जो अप्रैल में 356 थे। अधिकांश हमलों का दावा लॉकबिट, प्ले, मेडुसा, अकीरा, 8बेस, किलिन और रैनसमहब ने किया।

ग्रुप-आईबी ने कहा, “नए रैनसमवेयर स्ट्रेन का निरंतर विकास और परिष्कृत सहबद्ध कार्यक्रमों का उद्भव यह दर्शाता है कि खतरा अभी भी नियंत्रित होने से बहुत दूर है।” “संगठनों को इन लगातार विकसित हो रहे खतरों से उत्पन्न जोखिमों को कम करने के लिए अपने साइबर सुरक्षा प्रयासों में सतर्क और सक्रिय रहना चाहिए।”

Source: TheHackerNews