Dark Web Malware Logs Expose 3,300 Users Linked to Child Abuse Sites – OfficialSarkar

डार्क वेब पर प्रकाशित सूचना चुराने वाले मैलवेयर लॉग के विश्लेषण से बाल यौन शोषण सामग्री (सीएसएएम) के हजारों उपभोक्ताओं का पता चला है, जो यह दर्शाता है कि इस तरह की जानकारी का उपयोग गंभीर अपराधों से निपटने के लिए कैसे किया जा सकता है।

रिकॉर्डेड फ्यूचर ने कहा, “लगभग 3,300 अद्वितीय उपयोगकर्ता ज्ञात CSAM स्रोतों पर खातों के साथ पाए गए।” कहा पिछले सप्ताह प्रकाशित एक प्रूफ-ऑफ-कॉन्सेप्ट (PoC) रिपोर्ट में कहा गया है कि, “उल्लेखनीय रूप से 4.2% लोगों के पास कई स्रोतों से प्राप्त क्रेडेंशियल थे, जो आपराधिक व्यवहार की अधिक संभावना को दर्शाता है।”

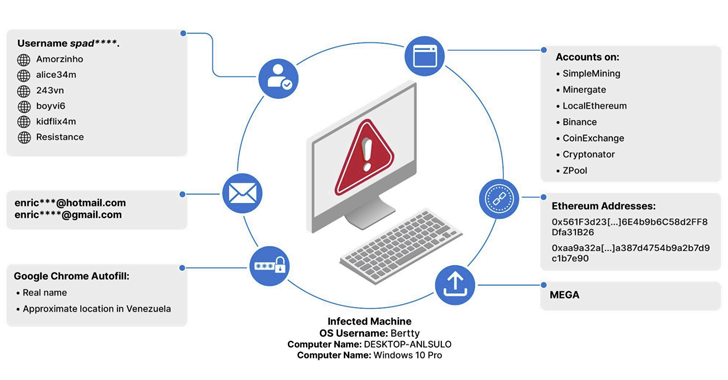

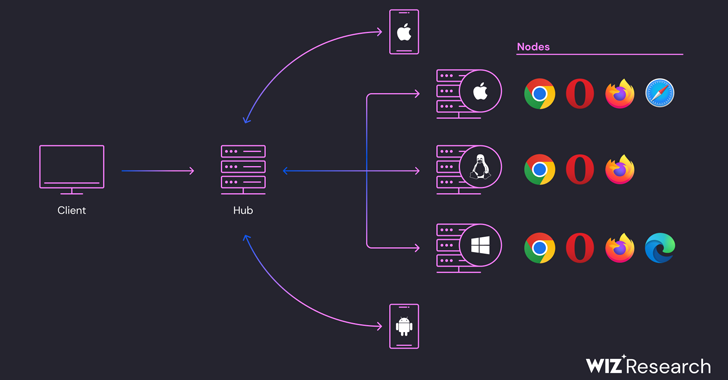

पिछले कुछ वर्षों में, ऑफ-द-शेल्फ जानकारी-चोरी करने वाले वेरिएंट एक बन गए हैं व्यापक और सर्वव्यापी ख़तरा विभिन्न ऑपरेटिंग सिस्टम को निशाना बनाकर क्रेडेंशियल्स, क्रिप्टोकरेंसी वॉलेट्स, भुगतान कार्ड डेटा और स्क्रीनशॉट जैसी संवेदनशील जानकारी चुराने का लक्ष्य रखा गया है।

इसका प्रमाण नए स्टीलर मैलवेयर उपभेदों के उदय से मिलता है जैसे कि केमाटियन चोर, नेपच्यून चोर, 0bj3सक्रियता, Poseidon (पूर्व में रॉडस्टीलर), शैतानचोरऔर स्ट्रेलास्टीलर.

फ़िशिंग, स्पैम अभियान, क्रैक किए गए सॉफ़्टवेयर, नकली अपडेट वेबसाइट, एसईओ विषाक्तता और मालवेयर के माध्यम से वितरित, ऐसे कार्यक्रमों का उपयोग करके एकत्रित डेटा आमतौर पर चोरी करने वाले लॉग के रूप में डार्क वेब पर पहुंच जाता है, जहां से उन्हें अन्य साइबर अपराधियों द्वारा अपनी योजनाओं को आगे बढ़ाने के लिए खरीदा जाता है।

फ्लेयर ने कहा, “कर्मचारी नियमित रूप से कॉर्पोरेट क्रेडेंशियल्स को निजी डिवाइस पर सेव करते हैं या संगठनात्मक डिवाइस पर निजी संसाधनों तक पहुंच बनाते हैं, जिससे संक्रमण का खतरा बढ़ जाता है।” विख्यात पिछले जुलाई में एक रिपोर्ट में यह बात कही गयी थी।

“एक जटिल पारिस्थितिकी तंत्र मौजूद है जिसमें मैलवेयर-एज़-ए-सर्विस (MaaS) विक्रेता अवैध टेलीग्राम चैनलों पर सूचना-चोरी करने वाले मैलवेयर बेचते हैं, धमकी देने वाले अभिनेता इसे नकली क्रैक किए गए सॉफ़्टवेयर या फ़िशिंग ईमेल के माध्यम से वितरित करते हैं, और फिर वे विशेष डार्क वेब मार्केटप्लेस पर संक्रमित डिवाइस लॉग बेचते हैं।”

रिकॉर्डेड फ्यूचर के इंसेक्ट ग्रुप ने कहा कि वह फरवरी 2021 और फरवरी 2024 के बीच ज्ञात CSAM डोमेन तक पहुंचने के लिए इस्तेमाल किए गए 3,324 अद्वितीय क्रेडेंशियल्स की पहचान करने में सक्षम था, जिसका उपयोग करके तीन व्यक्तियों को बेनकाब किया गया, जो कम से कम चार वेबसाइटों पर खाते बनाए हुए पाए गए।

तथ्य यह है कि चोरी करने वाले लॉग में क्रिप्टोकरेंसी वॉलेट पते भी शामिल होते हैं, इसका मतलब यह है कि इसका उपयोग यह निर्धारित करने के लिए किया जा सकता है कि क्या पते का उपयोग CSAM और अन्य हानिकारक सामग्री की खरीद के लिए किया गया है।

इसके अलावा, ब्राजील, भारत और अमेरिका जैसे देशों में ज्ञात CSAM समुदायों के क्रेडेंशियल वाले उपयोगकर्ताओं की संख्या सबसे अधिक थी, हालांकि कंपनी ने कहा कि यह “डेटासेट सोर्सिंग के कारण अधिक प्रतिनिधित्व” के कारण हो सकता है।

रिपोर्ट में कहा गया है, “जानकारी चुराने वाले मैलवेयर और चुराए गए क्रेडेंशियल्स साइबर अपराधी अर्थव्यवस्था की आधारशिला बने रहेंगे, क्योंकि लक्ष्य तक प्रारंभिक पहुंच की मांग करने वाले खतरनाक अभिनेताओं की उच्च मांग है।” रिपोर्ट में यह भी कहा गया है कि इसने अपने निष्कर्षों को कानून प्रवर्तन एजेंसियों के साथ साझा किया है।

“सूचना चुराने वाले लॉग का उपयोग जांचकर्ताओं और कानून प्रवर्तन भागीदारों द्वारा डार्क वेब पर बाल शोषण को ट्रैक करने और डार्क वेब के उस हिस्से के बारे में जानकारी प्रदान करने के लिए किया जा सकता है, जिसका पता लगाना विशेष रूप से कठिन है।”

Source: TheHackerNews