Chinese Hackers Exploiting Cisco Switches Zero-Day to Deliver Malware – OfficialSarkar

वेल्वेट एंट नामक एक चीन-संबंधी साइबर जासूसी समूह को मैलवेयर वितरित करने के लिए अपने स्विचों में प्रयुक्त सिस्को एनएक्स-ओएस सॉफ्टवेयर में शून्य-दिन की खामी का फायदा उठाते हुए देखा गया है।

भेद्यताजिसे CVE-2024-20399 (CVSS स्कोर: 6.0) के रूप में ट्रैक किया गया है, कमांड इंजेक्शन के एक मामले से संबंधित है जो एक प्रमाणित, स्थानीय हमलावर को प्रभावित डिवाइस के अंतर्निहित ऑपरेटिंग सिस्टम पर रूट के रूप में मनमाने कमांड निष्पादित करने की अनुमति देता है।

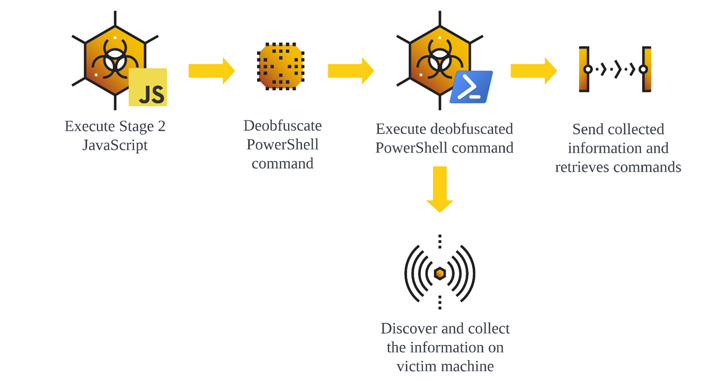

साइबर सुरक्षा फर्म सिगनिया ने कहा, “इस कमजोरी का फायदा उठाकर, वेलवेट एंट ने पहले से अज्ञात कस्टम मैलवेयर को सफलतापूर्वक क्रियान्वित किया, जिससे खतरा पैदा करने वाले समूह को सिस्को नेक्सस डिवाइसों से दूर से ही कनेक्ट होने, अतिरिक्त फाइलें अपलोड करने और डिवाइसों पर कोड निष्पादित करने की अनुमति मिल गई।” कहा द हैकर न्यूज़ के साथ साझा किए गए एक बयान में।

सिस्को ने कहा कि यह समस्या विशिष्ट कॉन्फ़िगरेशन CLI कमांड को दिए गए तर्कों के अपर्याप्त सत्यापन से उत्पन्न होती है, जिसका फायदा किसी प्रतिद्वंद्वी द्वारा प्रभावित कॉन्फ़िगरेशन CLI कमांड के तर्क के रूप में तैयार किए गए इनपुट को शामिल करके उठाया जा सकता है।

इसके अलावा, यह प्रशासक विशेषाधिकार वाले उपयोगकर्ता को सिस्टम सिस्टलॉग संदेशों को ट्रिगर किए बिना कमांड निष्पादित करने में सक्षम बनाता है, जिससे हैक किए गए उपकरणों पर शेल कमांड के निष्पादन को छिपाना संभव हो जाता है।

दोष की कोड निष्पादन क्षमताओं के बावजूद, कम गंभीरता इस तथ्य के कारण है कि सफल शोषण के लिए हमलावर के पास पहले से ही व्यवस्थापक क्रेडेंशियल्स होने चाहिए और विशिष्ट कॉन्फ़िगरेशन कमांड तक उसकी पहुँच होनी चाहिए। CVE-2024-20399 से निम्नलिखित डिवाइस प्रभावित हैं –

- एमडीएस 9000 सीरीज मल्टीलेयर स्विच

- नेक्सस 3000 सीरीज स्विच

- नेक्सस 5500 प्लेटफ़ॉर्म स्विच

- नेक्सस 5600 प्लेटफ़ॉर्म स्विच

- नेक्सस 6000 सीरीज स्विच

- नेक्सस 7000 सीरीज स्विच, और

- स्टैंडअलोन NX-OS मोड में Nexus 9000 सीरीज स्विच

वेलवेट एंट को पहली बार पिछले महीने इजरायली साइबर सुरक्षा फर्म द्वारा एक साइबर हमले के संबंध में प्रलेखित किया गया था, जो पूर्वी एशिया में स्थित एक अनाम संगठन को लगभग तीन साल की अवधि के लिए लक्ष्य बनाकर किया गया था, ताकि ग्राहक और वित्तीय जानकारी को चोरी करने के लिए पुराने F5 BIG-IP उपकरणों का उपयोग करके दृढ़ता स्थापित की जा सके।

सिगनिया ने कहा, “नेटवर्क उपकरणों, विशेष रूप से स्विचों की अक्सर निगरानी नहीं की जाती है, और उनके लॉग अक्सर केंद्रीकृत लॉगिंग सिस्टम को अग्रेषित नहीं किए जाते हैं।” “निगरानी की यह कमी दुर्भावनापूर्ण गतिविधियों की पहचान करने और उनकी जांच करने में महत्वपूर्ण चुनौतियां पैदा करती है।”

यह घटनाक्रम ऐसे समय में सामने आया है जब खतरे पैदा करने वाले लोग गंभीर भेद्यता डी-लिंक डीआईआर-859 वाई-फाई राउटर को प्रभावित करना (सीवीई-2024-0769CVSS स्कोर: 9.8) – सूचना प्रकटीकरण की ओर ले जाने वाला पथ ट्रैवर्सल मुद्दा – सभी उपयोगकर्ताओं के लिए नाम, पासवर्ड, समूह और विवरण जैसी खाता जानकारी एकत्र करने के लिए।

“शोषण की विविधताएं […] डिवाइस से खाते के विवरण निकालने में सक्षम बनाता है,” ख़तरा खुफिया फर्म ग्रेनोइज़ ने कहा कहा“उत्पाद का जीवनकाल समाप्त हो चुका है, इसलिए इसे पैच नहीं किया जाएगा, जिससे दीर्घकालिक शोषण का जोखिम बना रहेगा। भेद्यता का उपयोग करके कई XML फ़ाइलों को लागू किया जा सकता है।”

Source: TheHackerNews