Critical RCE Vulnerability Discovered in Ollama AI Infrastructure Tool – OfficialSarkar

साइबर सुरक्षा शोधकर्ताओं ने एक सुरक्षा दोष का विवरण दिया है जो अब ठीक कर दिया गया है, जो साइबर सुरक्षा को प्रभावित कर रहा है। ओल्लामा ओपन-सोर्स आर्टिफिशियल इंटेलिजेंस (एआई) इंफ्रास्ट्रक्चर प्लेटफॉर्म जिसका उपयोग रिमोट कोड निष्पादन को प्राप्त करने के लिए किया जा सकता है।

इस प्रकार ट्रैक किया गया सीवीई-2024-37032क्लाउड सिक्योरिटी फर्म विज़ द्वारा इस भेद्यता को प्रोब्लामा नाम दिया गया है। 5 मई, 2024 को जिम्मेदार प्रकटीकरण के बाद, इस मुद्दे को संबोधित किया गया संस्करण 0.1.34 7 मई 2024 को जारी किया जाएगा।

ओलामा विंडोज़, लिनक्स और मैकओएस उपकरणों पर स्थानीय रूप से बड़े भाषा मॉडल (एलएलएम) की पैकेजिंग, तैनाती और चलाने के लिए एक सेवा है।

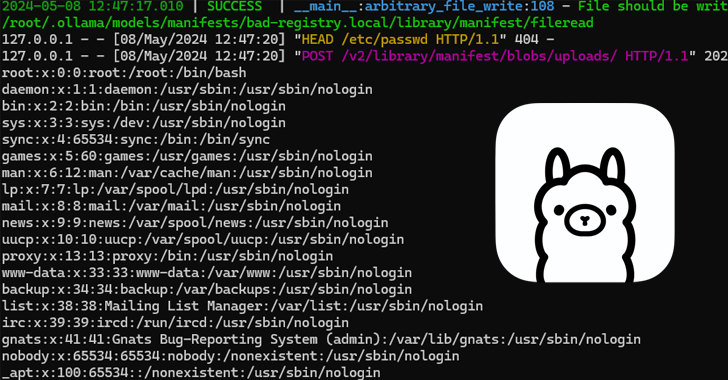

मूलतः, यह समस्या अपर्याप्त इनपुट सत्यापन के मामले से संबंधित है, जिसके परिणामस्वरूप पथ-परिक्रमण दोष उत्पन्न होता है, जिसका फायदा हमलावर सर्वर पर मनमानी फाइलों को अधिलेखित करने के लिए उठा सकता है, और अंततः दूरस्थ कोड निष्पादन की ओर ले जा सकता है।

इस कमी के कारण, सफल शोषण के लिए खतरा पैदा करने वाले को ओलमा एपीआई सर्वर को विशेष रूप से तैयार किए गए HTTP अनुरोध भेजने की आवश्यकता होती है।

यह विशेष रूप से API एंडपॉइंट “/api/pull” का लाभ उठाता है – जिसका उपयोग आधिकारिक रजिस्ट्री या निजी रिपोजिटरी से मॉडल डाउनलोड करने के लिए किया जाता है – एक दुर्भावनापूर्ण मॉडल मैनिफ़ेस्ट फ़ाइल प्रदान करने के लिए जिसमें डाइजेस्ट फ़ील्ड में पथ ट्रैवर्सल पेलोड होता है।

इस समस्या का दुरुपयोग न केवल सिस्टम पर मनमानी फ़ाइलों को दूषित करने के लिए किया जा सकता है, बल्कि इससे संबद्ध कॉन्फ़िगरेशन फ़ाइल (“etc/ld.so.preload”) को अधिलेखित करके दूरस्थ रूप से कोड निष्पादन प्राप्त करने के लिए भी किया जा सकता है। गतिशील लिंकर (“ld.so”) एक अवैध साझा लाइब्रेरी को शामिल करने और किसी भी प्रोग्राम को निष्पादित करने से पहले हर बार इसे लॉन्च करने के लिए।

जबकि डिफ़ॉल्ट लिनक्स इंस्टॉलेशन में रिमोट कोड निष्पादन का जोखिम काफी हद तक कम हो जाता है, इस तथ्य के कारण कि एपीआई सर्वर लिनक्स इंस्टॉलेशन से जुड़ता है। स्थानीय होस्टयह डॉकर परिनियोजन के मामले में नहीं है, जहां एपीआई सर्वर सार्वजनिक रूप से उजागर होता है।

सुरक्षा शोधकर्ता सागी तज़ादिक ने कहा, “डॉकर इंस्टॉलेशन में यह समस्या बेहद गंभीर है, क्योंकि सर्वर `रूट` विशेषाधिकारों के साथ चलता है और डिफ़ॉल्ट रूप से `0.0.0.0` पर सुनता है – जो इस भेद्यता का दूरस्थ शोषण करने में सक्षम बनाता है।” कहा.

मामले को और भी जटिल बनाने वाली बात यह है कि ओलामा के साथ प्रमाणीकरण की अंतर्निहित कमी है, जिसके कारण हमलावर को सार्वजनिक रूप से सुलभ सर्वर का दुरुपयोग करके एआई मॉडलों को चुराने या छेड़छाड़ करने, तथा स्वयं-होस्टेड एआई अनुमान सर्वरों से समझौता करने का मौका मिल जाता है।

इसके लिए यह भी आवश्यक है कि ऐसी सेवाएं सुरक्षित प्रमाणीकरण के साथ रिवर्स प्रॉक्सी जैसे मिडलवेयर का उपयोग करना। विज़ ने कहा कि उसने 1,000 से अधिक ओलामा एक्सपोज़्ड इंस्टेंस की पहचान की है जो बिना किसी सुरक्षा के कई एआई मॉडल होस्ट कर रहे हैं।

तज़ादिक ने कहा, “CVE-2024-37032 एक आसान-से-उपयोग किया जाने वाला रिमोट कोड निष्पादन है जो आधुनिक AI बुनियादी ढांचे को प्रभावित करता है।” “कोडबेस अपेक्षाकृत नया होने और आधुनिक प्रोग्रामिंग भाषाओं में लिखे जाने के बावजूद, पथ ट्रैवर्सल जैसी क्लासिक कमज़ोरियाँ एक समस्या बनी हुई हैं।”

यह विकास एआई सुरक्षा कंपनी प्रोटेक्ट एआई द्वारा किया गया है। आगाह इससे अधिक का 60 सुरक्षा दोष विभिन्न ओपन-सोर्स एआई/एमएल टूल्स को प्रभावित करना, जिसमें महत्वपूर्ण मुद्दे शामिल हैं जो सूचना प्रकटीकरण, प्रतिबंधित संसाधनों तक पहुंच, विशेषाधिकार वृद्धि और संपूर्ण सिस्टम अधिग्रहण का कारण बन सकते हैं।

इनमें से सबसे गंभीर कमज़ोरी यह है सीवीई-2024-22476 (CVSS स्कोर 10.0), इंटेल न्यूरल कंप्रेसर सॉफ़्टवेयर में एक SQL इंजेक्शन दोष जो हमलावरों को होस्ट सिस्टम से मनमाने ढंग से फ़ाइलें डाउनलोड करने की अनुमति दे सकता है। इसे संस्करण 2.5.0 में संबोधित किया गया था।

Source: TheHackerNews