Diving Deep into the Dark Web – OfficialSarkar

क्लियर वेब बनाम डीप वेब बनाम डार्क वेब

ख़तरा खुफिया पेशेवर इंटरनेट को तीन मुख्य घटकों में विभाजित करते हैं:

- वेब साफ़ करें – वेब परिसंपत्तियां जिन्हें सार्वजनिक खोज इंजनों के माध्यम से देखा जा सकता है, जिनमें मीडिया, ब्लॉग और अन्य पृष्ठ और साइटें शामिल हैं।

- गहरा जाल – वे वेबसाइट और फ़ोरम जो सर्च इंजन द्वारा अनइंडेक्स किए गए हैं। उदाहरण के लिए, वेबमेल, ऑनलाइन बैंकिंग, कॉर्पोरेट इंट्रानेट, वॉल्ड गार्डन, आदि। कुछ हैकर फ़ोरम डीप वेब में मौजूद हैं, जिनमें प्रवेश करने के लिए क्रेडेंशियल की आवश्यकता होती है।

- डार्क वेब – वेब स्रोत जिन तक पहुँचने के लिए विशिष्ट सॉफ़्टवेयर की आवश्यकता होती है। ये स्रोत गुमनाम और बंद हैं, और इनमें टेलीग्राम समूह और केवल आमंत्रण वाले फ़ोरम शामिल हैं। डार्क वेब में टोर, पी2पी, हैकर फ़ोरम, आपराधिक बाज़ार आदि शामिल हैं।

मुख्य सुरक्षा रणनीतिकार एते माओर के अनुसार कैटो नेटवर्क“हम अपराधियों के संवाद और उनके कारोबार के संचालन के तरीके में बदलाव देख रहे हैं, जो ग्लेशियर के ऊपरी हिस्से से निचले हिस्से की ओर जा रहे हैं। निचले हिस्से में अधिक सुरक्षा होती है।”

स्पॉटलाइट: टोर क्या है?

टोर एक मुफ़्त नेटवर्क है, जो ओपन-सोर्स पर बनाया गया है, जो गुमनाम संचार की अनुमति देता है। हालाँकि टोर को मूल रूप से यूनाइटेड स्टेट्स नेवल रिसर्च लेबोरेटरी द्वारा विकसित किया गया था, लेकिन यह अवैध गतिविधियों के लिए एक तेजी से लोकप्रिय समाधान बन गया है।

क्लियर वेब पर इन गतिविधियों को संचालित करने से कानून प्रवर्तन निगरानी हो सकती है और अपराधी तक वापस पहुंचने में मदद मिल सकती है। लेकिन टोर के माध्यम से, संचार तीन परतों में एन्क्रिप्टेड होता है जो नेटवर्क से बाहर निकलने तक हर नोड जंप पर अलग हो जाता है। टोर की निगरानी करने वाली कानून प्रवर्तन एजेंसियां अपराधी का आईपी नहीं देख पाएंगी, बल्कि टोर एग्जिट नोड देख पाएंगी, जिससे मूल अपराधी तक वापस पहुंचना मुश्किल हो जाएगा।

टोर संचार वास्तुकला:

एते माओर कहते हैं, “2000 के दशक में, डिजिटल क्षमताओं के एक आकाशीय संरेखण ने आपराधिक प्रयासों को बढ़ावा दिया। सबसे पहले, डार्क वेब का उदय हुआ। फिर, टोर के माध्यम से छिपी और सुरक्षित सेवाएँ। अंत में, क्रिप्टोकरेंसी ने सुरक्षित लेनदेन की अनुमति दी।”

डार्क वेब पर उपलब्ध आपराधिक सेवाएँ

यहाँ कुछ ऐसी सेवाओं के उदाहरण दिए गए हैं जो पहले डार्क वेब पर उपलब्ध थीं। आज, इनमें से कई को हटा दिया गया है। इसके बजाय, अपराधी टेलीग्राम मैसेजिंग प्लेटफ़ॉर्म की ओर बढ़ रहे हैं, इसकी गोपनीयता और सुरक्षा सुविधाओं के कारण।

उदाहरण में शामिल हैं –

नशीली दवाओं की बिक्री:

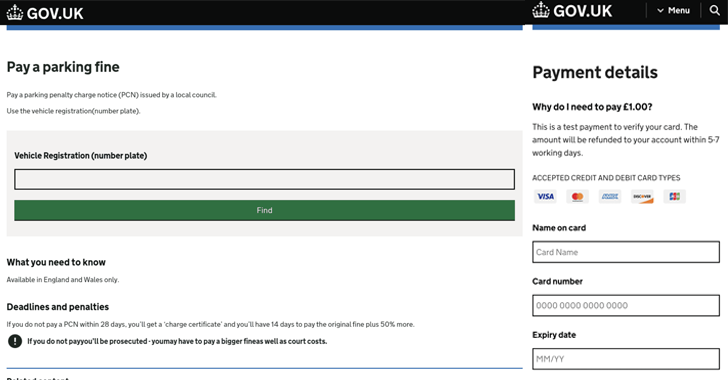

फर्जी पहचान सेवाएँ:

विक्रेता खोज के लिए बाज़ार, जिसमें फ़िशिंग प्रयासों के बारे में चेतावनी भी शामिल है:

आपराधिक मंचों का प्रबंधन कैसे किया जाता है? अविश्वसनीय माहौल में विश्वास पैदा करना

हमलावर मुनाफ़ा कमाने के लिए कमज़ोरियों का फ़ायदा उठाने और सिस्टम में सेंध लगाने की कोशिश करते हैं। किसी भी अन्य वाणिज्यिक पारिस्थितिकी तंत्र की तरह, वे हैकिंग सेवाओं को खरीदने और बेचने के लिए ऑनलाइन फ़ोरम का उपयोग करते हैं। हालाँकि, इन फ़ोरम को सदस्यों के बीच विश्वास पैदा करने की ज़रूरत होती है, जबकि वे खुद अपराध पर आधारित होते हैं।

सामान्यतः, ऐसे मंचों को प्रारंभ में निम्नानुसार डिजाइन किया गया था:

- व्यवस्थापक – मंच का संचालन करता है

- एस्क्रो – सदस्यों के बीच भुगतान की सुविधा

- काले सूची – भुगतान और सेवा गुणवत्ता जैसे मुद्दों को निपटाने के लिए मध्यस्थ

- मंच समर्थन – सामुदायिक सहभागिता को प्रोत्साहित करने के लिए विभिन्न प्रकार की सहायता

- मध्यस्थ – विभिन्न विषयों के लिए समूह नेतृत्व

- सत्यापित विक्रेता – वे विक्रेता जिनकी गारंटी ली गई थी, कुछ विक्रेता जो घोटालेबाज हैं, के विपरीत

- नियमित फोरम सदस्य – समूह के सदस्य। मंच में प्रवेश करने से पहले उनका सत्यापन किया गया ताकि घोटालेबाजों, कानून प्रवर्तन एजेंसियों और अन्य अप्रासंगिक या जोखिम भरे सदस्यों को छांट कर बाहर किया जा सके।

मैलवेयर संक्रमण से लेकर डार्क वेब में कॉर्पोरेट डेटा लीक तक का रास्ता

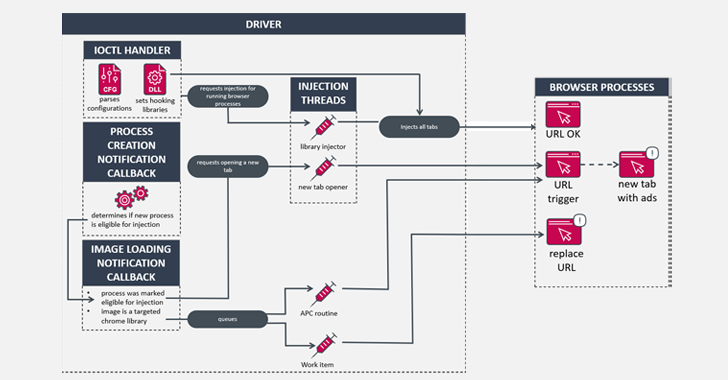

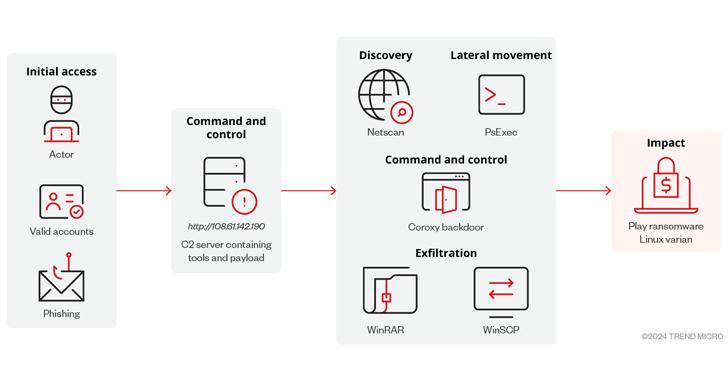

आइए एक उदाहरण के माध्यम से देखें कि डार्क वेब में हमले के विभिन्न चरणों को कैसे दर्शाया जाता है। मैलवेयर रैनसमवेयर प्रयोजनों के लिए जानकारी चुराने के लिए उपयोग किया जाता है:

घटना-पूर्व चरण:

1. डेटा संग्रहण – खतरा पैदा करने वाले लोग विश्वभर में सूचना चुराने वाले मैलवेयर अभियान चलाते हैं और जोखिम भरे क्रेडेंशियल्स और डिवाइस फिंगरप्रिंट्स के लॉग चुराते हैं।

2. डेटा आपूर्तिकर्ता – खतरा पैदा करने वाले तत्व मैलवेयर से संक्रमित कंप्यूटरों से क्रेडेंशियल और डिवाइस फिंगरप्रिंटिंग में विशेषज्ञता वाले डार्क वेब बाजारों को डेटा की आपूर्ति करते हैं।

3. ताजा आपूर्ति – ये लॉग डार्क वेब मार्केट में खरीद के लिए उपलब्ध हो जाते हैं। एक लॉग की कीमत आम तौर पर कुछ डॉलर से लेकर 20 डॉलर तक होती है।

सक्रिय घटना चरण:

4. खरीद – प्रारंभिक नेटवर्क एक्सेस में विशेषज्ञता रखने वाला एक खतरा अभिनेता लॉग खरीदता है और एक्सेस बढ़ाने के लिए नेटवर्क में घुसपैठ करता है। कई बार खरीदी गई जानकारी में क्रेडेंशियल से ज़्यादा जानकारी शामिल होती है। इसमें कुकी सत्र, डिवाइस फ़िंगरप्रिंटिंग और बहुत कुछ शामिल है। यह MFA जैसे सुरक्षा तंत्र को दरकिनार करने के लिए पीड़ित के व्यवहार की नकल करने की अनुमति देता है, जिससे हमलों का पता लगाना मुश्किल हो जाता है।

5. नीलामी – इस पहुंच की नीलामी डार्क वेब फोरम में की जाती है और इसे एक कुशल खतरा समूह द्वारा खरीदा जाता है।

एते माओर ने कहा, “नीलामी को प्रतिस्पर्धा के रूप में या “फ़्लैश” के रूप में चलाया जा सकता है, जिसका अर्थ है कि कोई ख़तरा पैदा करने वाला व्यक्ति प्रतिस्पर्धा के बिना तुरंत खरीददारी कर सकता है। गंभीर ख़तरा पैदा करने वाले समूह, विशेष रूप से यदि उन्हें राष्ट्र राज्यों का समर्थन प्राप्त है या वे बड़े आपराधिक गिरोह हैं, तो वे अपने व्यवसाय में निवेश करने के लिए इस विकल्प का उपयोग कर सकते हैं।”

6. जबरन वसूली – समूह हमला करता है, रैंसमवेयर संगठन में घुसपैठ कर जबरन वसूली की जा रही है।

यह मार्ग आपराधिक पारिस्थितिकी तंत्र के भीतर विशेषज्ञता के विभिन्न क्षेत्रों पर प्रकाश डालता है। परिणामस्वरूप, खतरे के आंकड़ों को संचालित करने से प्रेरित एक बहुस्तरीय दृष्टिकोण भविष्य की घटनाओं को सचेत कर सकता है और संभवतः रोक सकता है।

HUMINT की भूमिका

साइबर अपराध से लड़ने के लिए स्वचालित समाधान अपरिहार्य हैं, लेकिन इस क्षेत्र को पूरी तरह से समझने के लिए, मानव खुफिया (HUMINT) की भी आवश्यकता है। ये साइबर अपराध अधिकारी हैं, कानून प्रवर्तन एजेंसियों के अभिनेता जो मंचों में लॉग इन करते हैं और व्यापार अभिनेताओं की तरह काम करते हैं। जुड़ाव एक कला है, और यह एक कला भी होनी चाहिए – कार्रवाई योग्य, विश्वसनीय और समय पर।

आइए साइबर अपराध अधिकारियों द्वारा ट्रैक किए गए मंचों के कुछ उदाहरण देखें और देखें कि वे किस प्रकार प्रतिक्रिया देते हैं।

इस उदाहरण में, एक हमलावर VPN लॉगिन बेच रहा है:

साइबर-अपराधी अधिकारी यह जानने का प्रयास करेगा कि यह किस VPN या क्लाइंट से संबंधित है।

एक अन्य उदाहरण में, एक हमलावर यू.के. में एक आईटी अवसंरचना समाधान और सेवा प्रदाता को सिट्रिक्स एक्सेस बेच रहा है।

साइबर अपराध अधिकारी संभावित खरीदार के रूप में संपर्क कर सकता है और नमूने मांग सकता है। चूंकि विक्रेता आर्थिक दृष्टिकोण से काम कर रहा है, और उसकी वित्तीय स्थिति अच्छी नहीं हो सकती (पूर्व-USSR देशों से आने के कारण), वे बिक्री को बढ़ावा देने के लिए नमूने भेजने के लिए तैयार होंगे।

नेटवर्क हमलों से सुरक्षा

डार्क वेब एक आर्थिक पारिस्थितिकी तंत्र के रूप में काम करता है, जिसमें खरीदार, विक्रेता, आपूर्ति और मांग शामिल हैं। इसलिए, नेटवर्क हमलों के खिलाफ प्रभावी सुरक्षा के लिए हमले के प्रत्येक चरण के लिए एक बहु-स्तरीय दृष्टिकोण की आवश्यकता होती है, घटना से पहले और घटना के दौरान भी। इस तरह के दृष्टिकोण में स्वचालित उपकरणों के साथ-साथ HUMINT का उपयोग शामिल है – साइबर अपराधियों के साथ ऑनलाइन जुड़ने की कला, उनके काम करने के तरीके की नकल करके खुफिया जानकारी इकट्ठा करना।

अधिक रोचक उदाहरण देखने और HUMINT तथा डार्क वेब फ़ोरम के बारे में अधिक जानकारी सुनने के लिए, संपूर्ण मास्टरक्लास यहां देखें।

Source: TheHackerNews