GootLoader Malware Still Active, Deploys New Versions for Enhanced Attacks – OfficialSarkar

गूटलोडर के नाम से जाना जाने वाला मैलवेयर, खतरे पैदा करने वाले तत्वों द्वारा सक्रिय रूप से उपयोग में लाया जा रहा है, जो संक्रमित होस्टों को अतिरिक्त पेलोड पहुंचाने की फिराक में हैं।

साइबर सुरक्षा फर्म साइबरसन ने कहा, “गूटलोडर पेलोड के अपडेट के परिणामस्वरूप गूटलोडर के कई संस्करण सामने आए हैं, जिनमें से गूटलोडर 3 वर्तमान में सक्रिय रूप से उपयोग में है।” कहा पिछले सप्ताह प्रकाशित एक विश्लेषण में यह बात कही गई है।

“हालांकि गूटलोडर पेलोड के कुछ विवरण समय के साथ बदल गए हैं, लेकिन संक्रमण की रणनीति और समग्र कार्यक्षमता 2020 में मैलवेयर के पुनरुत्थान के समान ही बनी हुई है।”

GootLoader, एक मैलवेयर लोडर गूटकिट बैंकिंग ट्रोजन का हिस्सा, हाइव0127 (उर्फ UNC2565) नामक एक खतरनाक अभिनेता से जुड़ा हुआ है। यह पोस्ट-एक्सप्लॉइटेशन टूल डाउनलोड करने के लिए जावास्क्रिप्ट का दुरुपयोग करता है और सर्च इंजन ऑप्टिमाइजेशन (एसईओ) पॉइज़निंग रणनीति के माध्यम से वितरित किया जाता है।

यह आमतौर पर कोबाल्ट स्ट्राइक, गूटकिट, आइस्डआईडी, क्रोनोस, रेविल और सिस्टमबीसी जैसे विभिन्न पेलोड पहुंचाने के लिए एक माध्यम के रूप में कार्य करता है।

हाल के महीनों में, गूटलोडर के पीछे के खतरे वाले अभिनेताओं ने गूटबॉट नामक अपना स्वयं का कमांड-एंड-कंट्रोल (सी2) और लेटरल मूवमेंट टूल भी जारी किया है, जो यह दर्शाता है कि “समूह अपने वित्तीय लाभ के लिए व्यापक दर्शकों को प्राप्त करने के लिए अपने बाजार का विस्तार कर रहा है।”

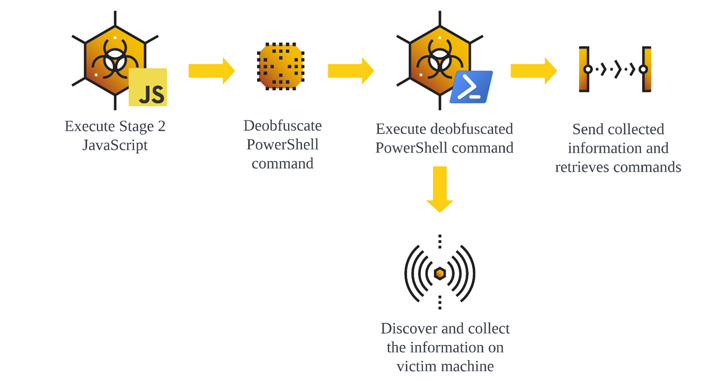

आक्रमण श्रृंखलाओं में GootLoader जावास्क्रिप्ट पेलोड को कानूनी दस्तावेजों और समझौतों के रूप में प्रस्तुत करके वेबसाइटों को समझौता करना शामिल है, जो लॉन्च होने पर, एक निर्धारित कार्य का उपयोग करके दृढ़ता स्थापित करता है और सिस्टम जानकारी एकत्र करने और आगे के निर्देशों की प्रतीक्षा करने के लिए एक PowerShell स्क्रिप्ट को शुरू करने के लिए अतिरिक्त जावास्क्रिप्ट निष्पादित करता है।

सुरक्षा शोधकर्ता राल्फ विलानुएवा, कोटारो ओगीनो और गैल रोमानो ने कहा, “जो साइटें इन अभिलेखीय फाइलों को होस्ट करती हैं, वे सर्च इंजन ऑप्टिमाइजेशन (एसईओ) पॉइजनिंग तकनीकों का लाभ उठाकर उन पीड़ितों को लुभाती हैं, जो अनुबंध टेम्पलेट्स या कानूनी दस्तावेजों जैसी व्यवसाय से संबंधित फाइलों की खोज कर रहे होते हैं।”

विश्लेषण और पहचान का विरोध करने के लिए स्रोत कोड एन्कोडिंग, नियंत्रण प्रवाह अस्पष्टीकरण और पेलोड आकार मुद्रास्फीति का उपयोग करने के लिए भी हमले उल्लेखनीय हैं। एक अन्य तकनीक में jQuery, Lodash, Maplace.js और tui-chart जैसी वैध जावास्क्रिप्ट लाइब्रेरी फ़ाइलों में मैलवेयर एम्बेड करना शामिल है।

शोधकर्ताओं ने निष्कर्ष निकाला कि, “गूटलोडर को अपने जीवन चक्र के दौरान कई अपडेट प्राप्त हुए हैं, जिनमें चोरी और निष्पादन कार्यक्षमताओं में परिवर्तन भी शामिल हैं।”

Source: TheHackerNews