Hackers Exploiting Jenkins Script Console for Cryptocurrency Mining Attacks – OfficialSarkar

साइबर सुरक्षा शोधकर्ताओं ने पाया है कि हमलावरों के लिए अनुचित तरीके से कॉन्फ़िगर किए गए जेनकिंस स्क्रिप्ट कंसोल इंस्टैंस का उपयोग करके क्रिप्टोकरेंसी माइनिंग जैसी आपराधिक गतिविधियों को बढ़ावा देना संभव है।

ट्रेंड माइक्रो के शुभम सिंह और सुनील भारती ने कहा, “गलत कॉन्फ़िगरेशन जैसे कि गलत तरीके से स्थापित प्रमाणीकरण तंत्र हमलावरों के लिए ‘/ स्क्रिप्ट’ एंडपॉइंट को उजागर करते हैं।” कहा पिछले सप्ताह प्रकाशित एक तकनीकी लेख में कहा गया है, “इससे रिमोट कोड निष्पादन (RCE) हो सकता है और दुर्भावनापूर्ण अभिनेताओं द्वारा इसका दुरुपयोग हो सकता है।”

जेनकिन्स, एक लोकप्रिय सतत एकीकरण और सतत वितरण (सीआई/सीडी) प्लेटफॉर्म में एक ग्रूवी स्क्रिप्ट कंसोल की सुविधा है जो उपयोगकर्ताओं को जेनकिंस नियंत्रक रनटाइम के भीतर मनमाने ग्रूवी स्क्रिप्ट चलाने की अनुमति देता है।

परियोजना अनुरक्षकों ने आधिकारिक दस्तावेज में स्पष्ट रूप से उल्लेख किया है कि वेब-आधारित ग्रूवी शेल का उपयोग संवेदनशील डेटा (जैसे, “/etc/passwd”) वाली फ़ाइलों को पढ़ने, जेनकिंस के भीतर कॉन्फ़िगर किए गए क्रेडेंशियल्स को डिक्रिप्ट करने और यहां तक कि सुरक्षा सेटिंग्स को पुनः कॉन्फ़िगर करने के लिए किया जा सकता है।

कंसोल “किसी उपयोगकर्ता (या व्यवस्थापक) को स्क्रिप्ट कंसोल को निष्पादित करने के बाद जेनकिंस अवसंरचना के सभी भागों को प्रभावित करने से रोकने के लिए कोई प्रशासनिक नियंत्रण प्रदान नहीं करता है,” पढ़ता दस्तावेज़. “एक सामान्य जेनकिंस उपयोगकर्ता को स्क्रिप्ट कंसोल एक्सेस प्रदान करना अनिवार्य रूप से उन्हें जेनकिंस के भीतर प्रशासक अधिकार देने के समान है।”

जबकि स्क्रिप्ट कंसोल तक पहुंच आमतौर पर केवल प्रशासकीय अनुमतियों वाले प्रमाणीकृत उपयोगकर्ताओं तक ही सीमित होती है, गलत तरीके से कॉन्फ़िगर किए गए जेनकिंस इंस्टैंस अनजाने में “/script” (या “/scriptText”) एंडपॉइंट को इंटरनेट पर पहुंच योग्य बना सकते हैं, जिससे खतरनाक कमांड चलाने के इच्छुक हमलावरों द्वारा इसका शोषण किया जा सकता है।

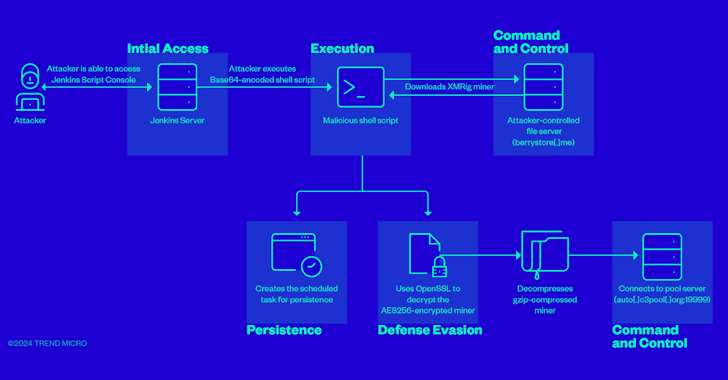

ट्रेंड माइक्रो ने कहा कि उसे ऐसे खतरे वाले अभिनेताओं के उदाहरण मिले हैं जो जेनकिंस ग्रूवी प्लगइन मिसकॉन्फ़िगरेशन का फायदा उठाकर एक बेस 64-एनकोडेड स्ट्रिंग को निष्पादित करते हैं जिसमें एक दुर्भावनापूर्ण स्क्रिप्ट होती है जिसे बेरीस्टोर पर होस्ट किए गए माइनर पेलोड को तैनात करके समझौता किए गए सर्वर पर क्रिप्टोकरेंसी को माइन करने के लिए डिज़ाइन किया गया है।[.]मुझे और दृढ़ता की स्थापना.

शोधकर्ताओं ने कहा, “स्क्रिप्ट यह सुनिश्चित करती है कि खनन को प्रभावी ढंग से करने के लिए इसमें पर्याप्त सिस्टम संसाधन हैं।” “ऐसा करने के लिए, स्क्रिप्ट उन प्रक्रियाओं की जांच करती है जो CPU के 90% से अधिक संसाधनों का उपभोग करती हैं, फिर इन प्रक्रियाओं को समाप्त करने के लिए आगे बढ़ती हैं। इसके अलावा, यह सभी रुकी हुई प्रक्रियाओं को समाप्त कर देगी।”

इस तरह के शोषण के प्रयासों से बचाव के लिए, उचित कॉन्फ़िगरेशन सुनिश्चित करने, मजबूत प्रमाणीकरण और प्राधिकरण को लागू करने, नियमित ऑडिट करने और जेनकिंस सर्वर को इंटरनेट पर सार्वजनिक रूप से उजागर होने से रोकने की सलाह दी जाती है।

यह घटनाक्रम ऐसे समय में सामने आया है जब 2024 की पहली छमाही में हैक और शोषण से उत्पन्न क्रिप्टोकरेंसी चोरी में वृद्धि हुई है, जिससे खतरे वाले अभिनेताओं को $ 1.38 बिलियन की लूट करने का मौका मिला है, जो पिछले साल की तुलना में $ 657 मिलियन अधिक है।

ब्लॉकचेन इंटेलिजेंस प्लेटफॉर्म टीआरएम लैब्स ने कहा, “इस साल अब तक चुराई गई कुल राशि का 70% हिस्सा शीर्ष पांच हैक और शोषण के कारण है।” कहा“निजी कुंजी और बीज वाक्यांश समझौता 2024 में स्मार्ट अनुबंध शोषण और फ्लैश लोन हमलों के साथ एक शीर्ष हमला वेक्टर बना रहेगा।”

Source: TheHackerNews