New Adware Campaign Targets Meta Quest App Seekers – OfficialSarkar

एक नया अभियान विंडोज़ के लिए मेटा क्वेस्ट (पूर्व में ओकुलस) एप्लीकेशन की खोज करने वाले उपयोगकर्ताओं को एड्सएग्जॉस्ट नामक एक नए एडवेयर परिवार को डाउनलोड करने के लिए प्रेरित कर रहा है।

साइबर सुरक्षा फर्म ईसेंटायर ने कहा, “यह एडवेयर संक्रमित डिवाइसों से स्क्रीनशॉट निकालने और नकली कीस्ट्रोक्स का उपयोग करके ब्राउज़रों के साथ इंटरैक्ट करने में सक्षम है।” कहा एक विश्लेषण में कहा गया कि इस गतिविधि की पहचान इस महीने की शुरुआत में की गई थी।

“ये कार्यात्मकताएं इसे विज्ञापनों पर स्वचालित रूप से क्लिक करने या ब्राउज़र को विशिष्ट URL पर पुनर्निर्देशित करने की अनुमति देती हैं, जिससे एडवेयर ऑपरेटरों के लिए राजस्व उत्पन्न होता है।”

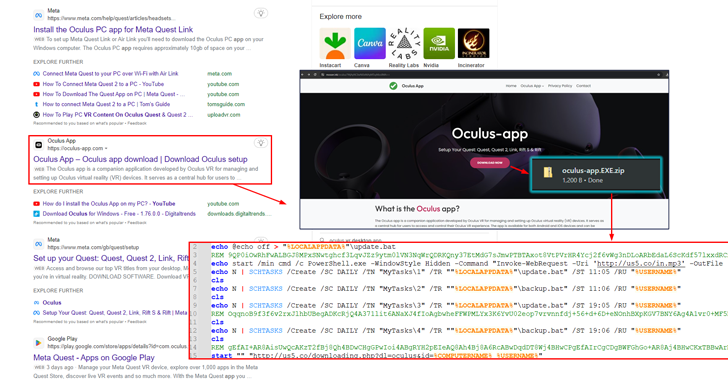

प्रारंभिक संक्रमण श्रृंखला में फर्जी वेबसाइट (“ओकुलस-ऐप”) का सामने आना शामिल है[.]com”) को सर्च इंजन ऑप्टिमाइजेशन (SEO) पॉइजनिंग तकनीकों का उपयोग करके गूगल सर्च परिणाम पृष्ठों पर डाल दिया, जिससे साइट पर आने वाले अनजान आगंतुकों को एक ज़िप संग्रह (“oculus-app.EXE.zip”) डाउनलोड करने के लिए प्रेरित किया गया, जिसमें एक विंडोज़ बैच स्क्रिप्ट थी।

बैच स्क्रिप्ट को कमांड-एंड-कंट्रोल (C2) सर्वर से दूसरी बैच स्क्रिप्ट लाने के लिए डिज़ाइन किया गया है, जिसमें बदले में, एक और बैच फ़ाइल प्राप्त करने के लिए एक कमांड शामिल है। यह मशीन पर बैच स्क्रिप्ट को अलग-अलग समय पर चलाने के लिए शेड्यूल किए गए कार्य भी बनाता है।

इस चरण के बाद, संक्रमित होस्ट पर वैध ऐप डाउनलोड किया जाता है, जबकि साथ ही साथ अतिरिक्त विजुअल बेसिक स्क्रिप्ट (VBS) फ़ाइलें और पॉवरशेल स्क्रिप्ट्स को IP और सिस्टम जानकारी एकत्र करने, स्क्रीनशॉट कैप्चर करने और डेटा को दूरस्थ सर्वर पर भेजने के लिए ड्रॉप किया जाता है (“us11[.]org/in.php”).

सर्वर से प्राप्त प्रतिक्रिया PowerShell-आधारित AdsExhaust एडवेयर है, जो यह जांचता है कि माइक्रोसॉफ्ट का एज ब्राउज़र चल रहा है या नहीं, तथा यह निर्धारित करता है कि उपयोगकर्ता ने अंतिम बार कब इनपुट किया था।

ईसेंटायर ने कहा, “अगर एज चल रहा है और सिस्टम निष्क्रिय है और 9 मिनट से ज़्यादा समय तक काम करता है, तो स्क्रिप्ट क्लिक को इंजेक्ट कर सकती है, नए टैब खोल सकती है और स्क्रिप्ट में एम्बेड किए गए यूआरएल पर नेविगेट कर सकती है।” “इसके बाद यह खुले हुए पेज को बेतरतीब ढंग से ऊपर और नीचे स्क्रॉल करता है।”

यह संदेह है कि इस व्यवहार का उद्देश्य वेब पेज पर विज्ञापन जैसे तत्वों को ट्रिगर करना है, विशेष रूप से यह देखते हुए कि AdsExhaust स्क्रीन पर विशिष्ट निर्देशांकों के भीतर यादृच्छिक क्लिक करता है।

यह एडवेयर, माउस की गतिविधि या उपयोगकर्ता की अंतक्रिया का पता लगने पर खुले ब्राउज़र को बंद करने, पीड़ित से अपनी गतिविधियों को छिपाने के लिए एक ओवरले बनाने, तथा विज्ञापन राजस्व में वृद्धि के उद्देश्य से विज्ञापन पर क्लिक करने के लिए वर्तमान में खुले एज ब्राउज़र टैब में “प्रायोजित” शब्द को खोजने में भी सक्षम है।

इसके अलावा, यह रिमोट सर्वर से कीवर्ड की सूची लाने और स्टार्ट-प्रोसेस पॉवरशेल कमांड के माध्यम से एज ब्राउज़र सत्र शुरू करके उन कीवर्ड के लिए गूगल खोज करने में सक्षम है।

कनाडाई कंपनी ने कहा, “एड्सएग्जॉस्ट एक एडवेयर खतरा है जो उपयोगकर्ताओं की बातचीत में चालाकी से हेरफेर करता है और अनधिकृत राजस्व उत्पन्न करने के लिए अपनी गतिविधियों को छुपाता है।”

“इसमें कई तकनीकें शामिल हैं, जैसे कि C2 सर्वर से दुर्भावनापूर्ण कोड प्राप्त करना, कीस्ट्रोक्स का अनुकरण करना, स्क्रीनशॉट लेना, तथा हानिकारक गतिविधियों में संलग्न होने के दौरान पता न चलने के लिए ओवरले बनाना।”

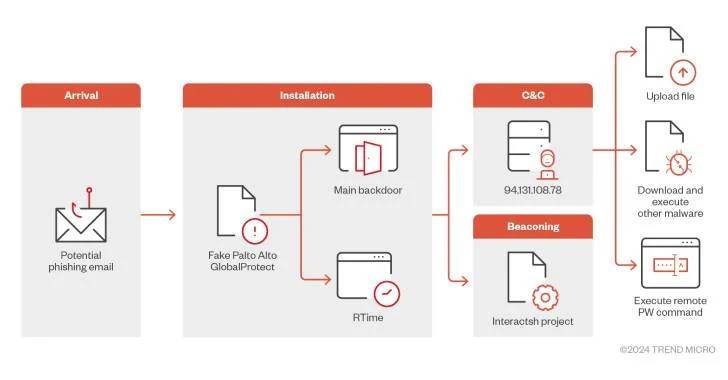

यह घटनाक्रम ऐसे समय में सामने आया है जब खोज परिणामों के माध्यम से सामने आई इसी प्रकार की फर्जी आईटी सहायता वेबसाइटों का उपयोग हाईजैक लोडर (जिसे आईडीएटी लोडर भी कहा जाता है) को वितरित करने के लिए किया जा रहा है, जो अंततः विडार स्टीलर संक्रमण का कारण बनता है।

इस हमले को इस प्रकार से उजागर किया गया है कि धमकी देने वाले लोग फर्जी साइट का विज्ञापन करने के लिए यूट्यूब वीडियो का भी लाभ उठा रहे हैं और धोखाधड़ीपूर्ण टिप्पणियां पोस्ट करने के लिए बॉट्स का उपयोग कर रहे हैं, जिससे विंडोज अपडेट त्रुटि (त्रुटि कोड 0x80070643) को हल करने के लिए समाधान की तलाश कर रहे उपयोगकर्ताओं के लिए यह वैधता का आवरण बन गया है।

ईसेंटायर ने कहा, “यह सामाजिक इंजीनियरिंग रणनीति की प्रभावशीलता को उजागर करता है और उपयोगकर्ताओं को ऑनलाइन मिलने वाले समाधानों की प्रामाणिकता के बारे में सतर्क रहने की आवश्यकता को भी दर्शाता है।” कहा.

यह खुलासा इटली में उपयोगकर्ताओं को लक्षित करने वाले मालप्सम अभियान के बाद हुआ है, जिसमें इनवॉइस-थीम वाले ज़िप आर्काइव के साथ जावा-आधारित रिमोट एक्सेस ट्रोजन वितरित करने का लालच दिया गया है। एडविंड (उर्फ एलियनस्पाई, फ्रूटास, जेआरएटी, जेसॉकेट, सोकराट और अनरेकॉम)।

ब्रॉडकॉम के स्वामित्व वाली सिमेंटेक ने कहा, “निष्कासन के बाद उपयोगकर्ता को INVOICE.html या DOCUMENT.html जैसी .HTML फाइलें दी जाती हैं, जो दुर्भावनापूर्ण .jar फाइलों की ओर ले जाती हैं।” कहा.

“अंतिम गिराया गया पेलोड है एडविंड रिमोट एक्सेस ट्रोजन (आरएटी) जो हमलावरों को समझौता किए गए अंत बिंदु पर नियंत्रण के साथ-साथ गोपनीय डेटा संग्रह और निष्कासन की अनुमति देता है।”

Source: TheHackerNews