New Cyberthreat ‘Boolka’ Deploying BMANAGER Trojan via SQLi Attacks – OfficialSarkar

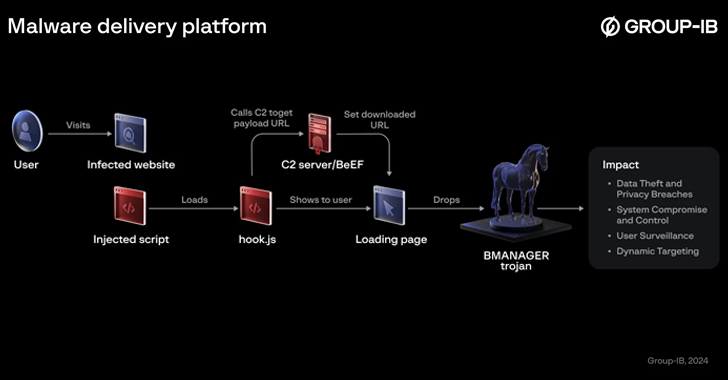

एक पूर्व अज्ञात खतरा अभिनेता को बूल्का दुर्भावनापूर्ण स्क्रिप्ट के साथ वेबसाइटों से समझौता करते हुए एक मॉड्यूलर ट्रोजन कोडनेम वितरित करते हुए देखा गया है बीमैनेजर.

ग्रुप-आईबी के शोधकर्ता रुस्तम मिरकासिमोव और मार्टिन वैन डेन बर्क ने कहा, “इस अभियान के पीछे का खतरा अभिनेता कम से कम 2022 से विभिन्न देशों में वेबसाइटों के खिलाफ अवसरवादी एसक्यूएल इंजेक्शन हमले कर रहा है।” कहा पिछले सप्ताह प्रकाशित एक रिपोर्ट में यह बात कही गई है।

“पिछले तीन वर्षों में, खतरा पैदा करने वाले तत्व, कमजोर वेबसाइटों को दुर्भावनापूर्ण जावास्क्रिप्ट स्क्रिप्ट से संक्रमित कर रहे हैं, जो संक्रमित वेबसाइट पर दर्ज किसी भी डेटा को रोकने में सक्षम हैं।”

बूलका को यह नाम वेबसाइट में डाले गए जावास्क्रिप्ट कोड से मिला है जो “बूलका” नामक कमांड-एंड-कंट्रोल सर्वर को संदेश भेजता है।[.]tk” हर बार जब कोई अनजान आगंतुक संक्रमित साइट पर आता है।

जावास्क्रिप्ट को बेस 64-एनकोडेड प्रारूप में उपयोगकर्ता इनपुट और इंटरैक्शन को एकत्रित करने और निकालने के लिए भी डिज़ाइन किया गया है, जो क्रेडेंशियल और अन्य व्यक्तिगत जानकारी जैसे संवेदनशील विवरणों को प्राप्त करने के लिए मैलवेयर के उपयोग का संकेत देता है।

इसके अलावा, यह उपयोगकर्ताओं को एक फर्जी लोडिंग पेज पर रीडायरेक्ट करता है जो पीड़ितों को ब्राउज़र एक्सटेंशन डाउनलोड करने और इंस्टॉल करने के लिए प्रेरित करता है, जबकि वास्तव में, यह BMANAGER ट्रोजन के लिए एक डाउनलोडर छोड़ता है, जो बदले में, हार्ड-कोडेड URL से मैलवेयर लाने का प्रयास करता है। मैलवेयर डिलीवरी फ्रेमवर्क पर आधारित है बीईएफ फ्रेमवर्क.

ट्रोजन, अपने हिस्से के लिए, चार अतिरिक्त मॉड्यूल को तैनात करने के लिए एक माध्यम के रूप में कार्य करता है, जिसमें BMBACKUP (विशेष पथों से फ़ाइलों को हार्वेस्ट करना), BMHOOK (रिकॉर्ड करना कि कौन से एप्लिकेशन चल रहे हैं और कीबोर्ड फ़ोकस है), BMLOG (लॉग कीस्ट्रोक्स), और BMREADER (चोरी किए गए डेटा को निर्यात करना) शामिल हैं। यह शेड्यूल किए गए कार्यों का उपयोग करके होस्ट पर दृढ़ता भी स्थापित करता है।

शोधकर्ताओं ने बताया कि “अधिकांश नमूने स्थानीय SQL डेटाबेस का उपयोग करते हैं।” “इस डेटाबेस का पथ और नाम नमूनों में हार्ड-कोड किया गया है, जो इस प्रकार स्थित है: C:\Users\{user}\AppData\Local\Temp\coollog.db, जिसमें उपयोगकर्ता लॉग इन उपयोगकर्ता का उपयोगकर्ता नाम है।”

हाल के महीनों में संवेदनशील डेटा चुराने के लिए SQL इंजेक्शन हमलों का लाभ उठाने वाला गैम्बलफोर्स और रिज्यूमलूटर्स के बाद बूल्का तीसरा अभिनेता है।

शोधकर्ताओं ने निष्कर्ष निकाला कि, “2022 में अवसरवादी SQL इंजेक्शन हमलों से लेकर अपने स्वयं के मैलवेयर डिलीवरी प्लेटफॉर्म और BMANAGER जैसे ट्रोजन के विकास तक, बूल्का के संचालन से पता चलता है कि समूह की रणनीति समय के साथ और अधिक परिष्कृत हो गई है।”

“डेटा निष्कासन के लिए कमजोर वेबसाइटों में दुर्भावनापूर्ण जावास्क्रिप्ट स्निपेट का इंजेक्शन, और फिर मैलवेयर डिलीवरी के लिए बीईईएफ फ्रेमवर्क का उपयोग, हमलावर की क्षमताओं के चरण-दर-चरण विकास को दर्शाता है।”

Source: TheHackerNews