New Medusa Android Trojan Targets Banking Users Across 7 Countries – OfficialSarkar

साइबर सुरक्षा शोधकर्ताओं ने एक एंड्रॉइड बैंकिंग ट्रोजन का अद्यतन संस्करण खोजा है जिसे कहा जाता है मेडुसा इसका उपयोग कनाडा, फ्रांस, इटली, स्पेन, तुर्की, यूके और अमेरिका के उपयोगकर्ताओं को लक्षित करने के लिए किया गया है

मई 2024 में देखे गए और जुलाई 2023 से सक्रिय नए धोखाधड़ी अभियान, विभिन्न सहयोगियों द्वारा संचालित पांच अलग-अलग बॉटनेट के माध्यम से प्रकट हुए, साइबर सुरक्षा फर्म क्लीफी कहा पिछले सप्ताह प्रकाशित एक विश्लेषण में यह बात कही गई है।

सुरक्षा शोधकर्ता सिमोन मटिया और फेडेरिको वैलेंटिनी ने कहा कि नए मेडुसा नमूनों में “हल्का अनुमति सेट और नई विशेषताएं हैं, जैसे पूर्ण-स्क्रीन ओवरले प्रदर्शित करने और दूरस्थ रूप से अनुप्रयोगों को अनइंस्टॉल करने की क्षमता।”

मेडुसा, जिसे टैंगलबॉट के नाम से भी जाना जाता है, एक परिष्कृत एंड्रॉइड मैलवेयर है सबसे पहले खोजा गया जुलाई 2020 में तुर्की में वित्तीय संस्थाओं को लक्षित करते हुए। इसमें एसएमएस संदेश पढ़ने, कीस्ट्रोक्स लॉग करने, स्क्रीनशॉट कैप्चर करने, कॉल रिकॉर्ड करने, डिवाइस स्क्रीन को वास्तविक समय में साझा करने और बैंकिंग क्रेडेंशियल्स चुराने के लिए ओवरले हमलों का उपयोग करके अनधिकृत फंड ट्रांसफर करने की क्षमताएं हैं।

फरवरी 2022 में, थ्रेटफैब्रिक ने मेडुसा अभियानों का पर्दाफाश किया, जो फ्लूबॉट (उर्फ कैबासस) के समान डिलीवरी तंत्र का लाभ उठाते हुए मैलवेयर को हानिरहित पैकेज डिलीवरी और उपयोगिता ऐप के रूप में पेश करते हैं। यह संदेह है कि ट्रोजन के पीछे के खतरे वाले अभिनेता तुर्की से हैं।

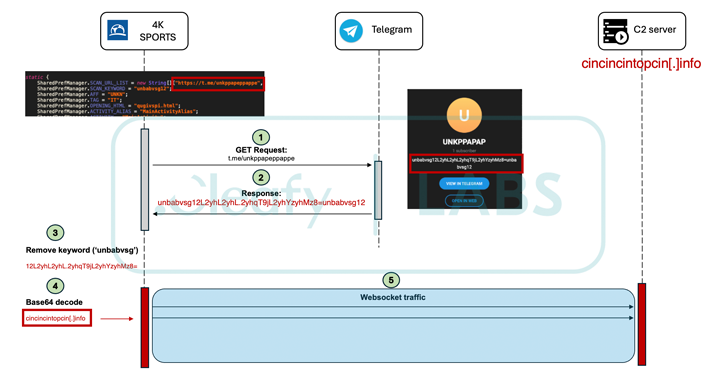

क्लीफ़ी के नवीनतम विश्लेषण से न केवल मैलवेयर में सुधार का पता चलता है, बल्कि नकली अपडेट की आड़ में मेडुसा को फैलाने के लिए ड्रॉपर ऐप का उपयोग भी होता है। इसके अलावा, टेलीग्राम और एक्स जैसी वैध सेवाओं का उपयोग नकली अपडेट के रूप में किया जाता है। डेड ड्रॉप रिज़ॉल्वर डेटा निष्कासन के लिए प्रयुक्त कमांड-एंड-कंट्रोल (C2) सर्वर को पुनः प्राप्त करने के लिए।

एक उल्लेखनीय परिवर्तन यह है कि पहचान की संभावना को कम करने के लिए मांगी जाने वाली अनुमतियों की संख्या में कमी की गई है। हालाँकि, इसके लिए अभी भी Android की एक्सेसिबिलिटी सर्विसेज API की आवश्यकता होती है, जो इसे आवश्यकतानुसार अन्य अनुमतियों को चुपके से सक्षम करने और उपयोगकर्ता के संदेह को बढ़ाने से बचने की अनुमति देता है।

एक अन्य संशोधन में पीड़ित के डिवाइस पर एक काली स्क्रीन ओवरले सेट करने की क्षमता है, जिससे यह आभास होता है कि डिवाइस लॉक है या बंद है, तथा इसका उपयोग दुर्भावनापूर्ण गतिविधियों को अंजाम देने के लिए कवर के रूप में किया जा सकता है।

मेडुसा बॉटनेट क्लस्टर आम तौर पर मैलवेयर फैलाने के लिए फ़िशिंग जैसे आजमाए-परखे तरीकों पर निर्भर करते हैं। हालाँकि, अविश्वसनीय स्रोतों से डाउनलोड किए गए ड्रॉपर ऐप के माध्यम से इसे फैलाने वाली नई लहरें देखी गई हैं, जो खतरे पैदा करने वाले अभिनेताओं की ओर से अपनी रणनीति विकसित करने के निरंतर प्रयासों को रेखांकित करती हैं।

शोधकर्ताओं ने कहा, “आवश्यक अनुमतियों को कम करने से पता लगाना मुश्किल हो जाता है और यह अधिक सौम्य प्रतीत होता है, जिससे लंबे समय तक बिना पकड़े जाने के काम करने की इसकी क्षमता बढ़ जाती है।” “भौगोलिक रूप से, मैलवेयर इटली और फ्रांस जैसे नए क्षेत्रों में फैल रहा है, जो इसके शिकार समूह में विविधता लाने और इसके हमले की सतह को व्यापक बनाने के लिए जानबूझकर किए गए प्रयास का संकेत देता है।”

यह विकास सिमेंटेक के रूप में आता है दिखाया गया कि एंड्रॉयड के लिए फर्जी क्रोम ब्राउज़र अपडेट का इस्तेमाल सेरबेरस बैंकिंग ट्रोजन को गिराने के लिए एक लालच के रूप में किया जा रहा है। इसी तरह के अभियान फर्जी वेबसाइटों (“टेलीग्रोम्स” के माध्यम से फर्जी टेलीग्राम ऐप वितरित कर रहे हैं[.]icu”) को स्पाईमैक्स नामक एक अन्य एंड्रॉयड मैलवेयर वितरित करते हुए भी देखा गया है।

एक बार इंस्टॉल हो जाने पर, ऐप उपयोगकर्ता को एक्सेसिबिलिटी सेवाओं को सक्षम करने के लिए संकेत देता है, जिससे यह कीस्ट्रोक्स, सटीक स्थान और यहां तक कि डिवाइस की गति को भी इकट्ठा करने की अनुमति देता है। एकत्रित जानकारी को फिर संपीड़ित किया जाता है और एक एन्कोडेड C2 सर्वर पर निर्यात किया जाता है।

K7 सिक्योरिटी लैब्स ने कहा, “स्पाईमैक्स एक रिमोट एडमिनिस्ट्रेशन टूल (RAT) है, जो संक्रमित डिवाइस से उपयोगकर्ता की सहमति के बिना व्यक्तिगत/निजी जानकारी एकत्र करने और उसे रिमोट थ्रेट एक्टर को भेजने की क्षमता रखता है।” कहा“इससे खतरा पैदा करने वाले तत्वों को पीड़ितों के डिवाइस को नियंत्रित करने में मदद मिलती है, जिससे पीड़ित की निजता और डेटा की गोपनीयता और अखंडता प्रभावित होती है।”

Source: TheHackerNews