Exploit Attempts Recorded Against New MOVEit Transfer Vulnerability – OfficialSarkar

प्रोग्रेस सॉफ्टवेयर MOVEit Transfer पर एक नई उजागर हुई गंभीर सुरक्षा खामी पहले से ही देखी जा रही है जंगल में शोषण के प्रयास बग के विवरण सार्वजनिक रूप से उजागर होने के कुछ ही समय बाद।

CVE-2024-5806 (CVSS स्कोर: 9.1) के रूप में ट्रैक की गई भेद्यता, एक प्रमाणीकरण बाईपास से संबंधित है जो निम्नलिखित संस्करणों को प्रभावित करती है –

- 2023.0.0 से 2023.0.11 से पहले

- 2023.1.0 से 2023.1.6 से पहले, और

- 2024.0.0 से 2024.0.2 से पहले

कंपनी ने कहा, “प्रोग्रेस मूवइट ट्रांसफर (एसएफटीपी मॉड्यूल) में अनुचित प्रमाणीकरण भेद्यता प्रमाणीकरण बाईपास का कारण बन सकती है।” कहा मंगलवार को जारी एक परामर्श में यह बात कही गई।

प्रगति भी हुई है संबोधित एक अन्य महत्वपूर्ण SFTP-संबंधित प्रमाणीकरण बाईपास भेद्यता (CVE-2024-5805, CVSS स्कोर: 9.1) MOVEit गेटवे संस्करण 2024.0.0 को प्रभावित कर रही है।

खामियों का सफल दोहन करने से हमलावरों को SFTP प्रमाणीकरण को दरकिनार करने और MOVEit ट्रांसफर और गेटवे सिस्टम तक पहुंच प्राप्त करने की अनुमति मिल सकती है।

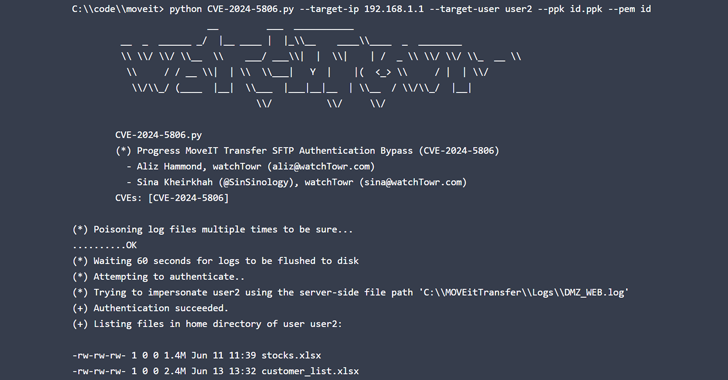

वॉचटावर लैब्स ने CVE-2024-5806 के बारे में अतिरिक्त तकनीकी विवरण प्रकाशित किए हैं, जिसमें सुरक्षा शोधकर्ता अलिज़ हैमंड और सिना खैरखाह ने उल्लेख किया है कि इसका उपयोग सर्वर पर किसी भी उपयोगकर्ता का प्रतिरूपण करने के लिए हथियार के रूप में किया जा सकता है।

साइबर सुरक्षा कंपनी ने आगे बताया कि इस दोष में दो अलग-अलग कमजोरियां शामिल हैं, एक प्रोग्रेस MOVEit में और दूसरी IPWorks SSH लाइब्रेरी में।

शोधकर्ताओं ने कहा, “जबकि अधिक विनाशकारी भेद्यता, मनमाने उपयोगकर्ताओं का प्रतिरूपण करने की क्षमता, MOVEit के लिए अद्वितीय है, कम प्रभावशाली (लेकिन अभी भी बहुत वास्तविक) मजबूर प्रमाणीकरण भेद्यता IPWorks SSH सर्वर का उपयोग करने वाले सभी अनुप्रयोगों को प्रभावित करने की संभावना है।” कहा.

प्रोग्रेस सॉफ्टवेयर ने कहा कि तीसरे पक्ष के घटक में कमी के कारण “मूल समस्या का जोखिम बढ़ जाता है” यदि इसे बिना पैच के छोड़ दिया जाए, तो ग्राहकों से निम्नलिखित दो चरणों का पालन करने का आग्रह किया जाता है –

- MOVEit Transfer सर्वर पर सार्वजनिक इनबाउंड RDP पहुँच को ब्लॉक करें

- MOVEit Transfer सर्वर से केवल ज्ञात विश्वसनीय एंडपॉइंट तक आउटबाउंड पहुंच को सीमित करें

रैपिड7 के अनुसार, तीन पूर्वापेक्षाएँ CVE-2024-5806 का लाभ उठाने के लिए: हमलावरों को मौजूदा उपयोगकर्ता नाम का ज्ञान होना चाहिए, लक्ष्य खाता दूरस्थ रूप से प्रमाणित हो सकता है, और SFTP सेवा इंटरनेट पर सार्वजनिक रूप से सुलभ है।

25 जून तक सेन्सस द्वारा एकत्रित डेटा दिखाता है ऑनलाइन लगभग 2,700 MOVEit Transfer इंस्टैंस हैं, जिनमें से अधिकांश अमेरिका, ब्रिटेन, जर्मनी, नीदरलैंड, कनाडा, स्विट्जरलैंड, ऑस्ट्रेलिया, फ्रांस, आयरलैंड और डेनमार्क में स्थित हैं।

MOVEit Transfer में एक और गंभीर समस्या व्यापक रूप से दुरुपयोग पिछले वर्ष Cl0p रैनसमवेयर हमलों की बाढ़ (CVE-2023-34362, CVSS स्कोर: 9.8) के बाद, यह आवश्यक है कि उपयोगकर्ता नवीनतम संस्करण में अपडेट करने के लिए शीघ्रता से आगे बढ़ें।

यह घटनाक्रम ऐसे समय में सामने आया है जब अमेरिकी साइबर सुरक्षा एवं अवसंरचना सुरक्षा एजेंसी (CISA) ने खुलासा किया है कि उसके केमिकल सिक्योरिटी असेसमेंट टूल (CSAT) को इस जनवरी के शुरू में इवान्टी कनेक्ट सिक्योर (ICS) उपकरण (CVE-2023-46805, CVE-2024-21887, और CVE-2024-21893) में सुरक्षा खामियों का फायदा उठाकर एक अज्ञात खतरे वाले अभिनेता द्वारा निशाना बनाया गया था।

एजेंसी ने कहा, “इस घुसपैठ के परिणामस्वरूप टॉप-स्क्रीन सर्वेक्षण, सुरक्षा भेद्यता आकलन, साइट सुरक्षा योजना, कार्मिक सुरक्षा कार्यक्रम (पीएसपी) प्रस्तुतियाँ और सीएसएटी उपयोगकर्ता खातों तक संभावित अनधिकृत पहुंच हो सकती है।” कहाउन्होंने यह भी कहा कि उन्हें डेटा चोरी का कोई सबूत नहीं मिला।

अद्यतन

प्रोग्रेस सॉफ्टवेयर ने द हैकर न्यूज के साथ साझा किए गए एक बयान में कहा, “हमें ऐसी कोई रिपोर्ट नहीं मिली है कि इन कमजोरियों का फायदा उठाया गया है और हमें ग्राहकों पर किसी प्रत्यक्ष परिचालन प्रभाव की जानकारी नहीं है।”

आईपीवर्क्स एसएसएच का रखरखाव करने वाली कंपनी /एन सॉफ्टवेयर के अध्यक्ष और सीईओ जेंट हितो ने प्रकाशन को बताया, “हमने पहले ही समस्या को ठीक कर लिया है और प्रभावित ग्राहकों को इसके प्रभाव के बारे में सूचित करने और सलाह देने पर काम कर रहे हैं।”

“भेद्यता का दायरा इस बात पर निर्भर करता है कि डेवलपर्स घटक का उपयोग कैसे करते हैं और हम उम्मीद करते हैं कि यह सीमित होगा। यह ध्यान देने योग्य है कि सुरक्षा शोधकर्ताओं ने हमें सोमवार को रिलीज़ से केवल 24 घंटे पहले सूचित किया, जबकि उन्हें इस बारे में पता था और वे इस पर हफ्तों से काम कर रहे थे – जो खेदजनक है।”

/n सॉफ्टवेयर CVE-2024-5806 के बारे में जानकारी प्रदान करता है

IPWorks SSH के निर्माता ने विख्यात चेतावनी में कहा गया है कि प्रमाणीकरण बाईपास केवल तभी होता है “जब डेवलपर बिना सत्यापन के उपयोगकर्ता के क्रेडेंशियल स्वीकार कर लेता है।” इसने यह भी कहा कि इसने लाइब्रेरी अपडेट के हिस्से के रूप में सभी अनपेक्षित फ़ाइल और नेटवर्क एक्सेस अनुरोधों को रोकने के लिए कदम उठाए हैं।

(प्रकाशन के बाद कहानी को अद्यतन किया गया है ताकि इस बात पर जोर दिया जा सके कि इस स्तर पर ये हमले शोषण के प्रयास हैं।)

Source: TheHackerNews