FakeBat Loader Malware Spreads Widely Through Drive-by Download Attacks – OfficialSarkar

सेकोईया के निष्कर्षों से पता चलता है कि फेकबैट के रूप में जाना जाने वाला लोडर-एज-ए-सर्विस (LaaS) इस वर्ष ड्राइव-बाय डाउनलोड तकनीक का उपयोग करके वितरित सबसे व्यापक लोडर मैलवेयर परिवारों में से एक बन गया है।

कंपनी ने कहा, “फेकबैट का मुख्य उद्देश्य अगले चरण के पेलोड को डाउनलोड करना और निष्पादित करना है, जैसे कि आइस्डआईडी, लुम्मा, रेडलाइन, स्मोकलोडर, सेक्टोप्रैट और उर्सनिफ।” कहा मंगलवार को किए गए विश्लेषण में यह बात कही गई।

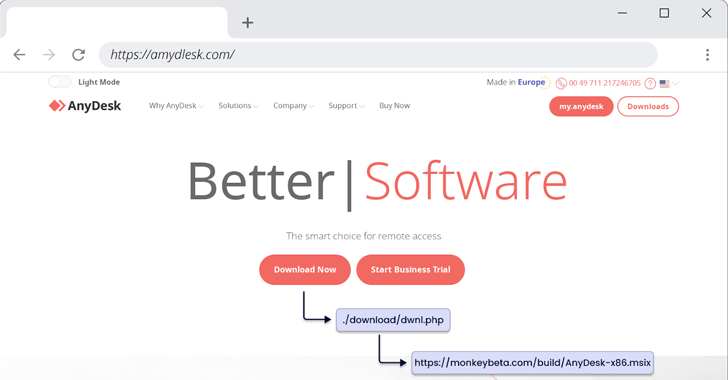

ड्राइव-बाय हमलों में सर्च इंजन ऑप्टिमाइजेशन (एसईओ) विषाक्तता, मैलवेयर विज्ञापन, तथा संदिग्ध साइटों में दुर्भावनापूर्ण कोड इंजेक्शन जैसे तरीकों का उपयोग किया जाता है, ताकि उपयोगकर्ताओं को फर्जी सॉफ्टवेयर इंस्टॉलर या ब्राउज़र अपडेट डाउनलोड करने के लिए प्रेरित किया जा सके।

पिछले कुछ वर्षों में मैलवेयर लोडर का उपयोग वैध सॉफ़्टवेयर वेबसाइटों को वैध इंस्टॉलर के रूप में प्रस्तुत करके लैंडिंग पेजों के बढ़ते उपयोग के साथ मेल खाता है। यह इस बड़े पहलू से जुड़ा है कि फ़िशिंग और सोशल इंजीनियरिंग प्रारंभिक पहुँच प्राप्त करने के लिए ख़तरा पैदा करने वाले लोगों के मुख्य तरीकों में से एक बने हुए हैं।

फेकबैट, जिसे यूजेनलोडर और पेकलोडर के रूप में भी जाना जाता है, को कम से कम दिसंबर 2022 से यूजेनफेस्ट (उर्फ पेक_34) नामक एक रूसी भाषी खतरे वाले अभिनेता द्वारा भूमिगत मंचों पर LaaS सदस्यता मॉडल के तहत अन्य साइबर अपराधियों को पेश किया गया है।

लोडर को सुरक्षा तंत्र को बायपास करने के लिए डिज़ाइन किया गया है और यह ग्राहकों को वैध सॉफ़्टवेयर को ट्रोजन करने के लिए टेम्पलेट्स का उपयोग करके बिल्ड बनाने के विकल्प प्रदान करता है, साथ ही प्रशासन पैनल के माध्यम से समय के साथ इंस्टॉलेशन की निगरानी भी करता है।

जबकि पहले के संस्करणों ने मैलवेयर बिल्ड के लिए MSI प्रारूप का उपयोग किया था, सितंबर 2023 से देखे गए हालिया पुनरावृत्तियों ने MSIX प्रारूप पर स्विच कर दिया है और Microsoft स्मार्टस्क्रीन सुरक्षा को दरकिनार करने के लिए एक वैध प्रमाणपत्र के साथ इंस्टॉलर में एक डिजिटल हस्ताक्षर जोड़ा है।

यह मैलवेयर MSI प्रारूप के लिए 1,000 डॉलर प्रति सप्ताह और 2,500 डॉलर प्रति माह, MSIX प्रारूप के लिए 1,500 डॉलर प्रति सप्ताह और 4,000 डॉलर प्रति माह, तथा संयुक्त MSI और सिग्नेचर पैकेज के लिए 1,800 डॉलर प्रति सप्ताह और 5,000 डॉलर प्रति माह पर उपलब्ध है।

सेकोइया ने कहा कि उसने तीन प्राथमिक तरीकों से फेकबैट को फैलाने वाले विभिन्न गतिविधि समूहों का पता लगाया: दुर्भावनापूर्ण Google विज्ञापनों के माध्यम से लोकप्रिय सॉफ़्टवेयर का प्रतिरूपण, समझौता किए गए साइटों के माध्यम से नकली वेब ब्राउज़र अपडेट और सोशल नेटवर्क पर सोशल इंजीनियरिंग योजनाएँ। इसमें संभवतः FIN7 समूह, नाइट्रोजन और BATLOADER से संबंधित अभियान शामिल हैं।

“पेलोड की मेजबानी के अलावा, फेकबैट [command-and-control] सेकोईया ने कहा, “सर्वर संभवतः यूजर-एजेंट मान, आईपी एड्रेस और स्थान जैसी विशेषताओं के आधार पर ट्रैफ़िक को फ़िल्टर करते हैं।” “इससे मैलवेयर को विशिष्ट लक्ष्यों तक वितरित करने में मदद मिलती है।”

यह खुलासा ऐसे समय में हुआ है जब आह्नलैब सिक्योरिटी इंटेलिजेंस सेंटर (एएसईसी) ने एक मैलवेयर अभियान के बारे में विस्तृत जानकारी दी है, जो इनवॉयस-थीम वाले फ़िशिंग ईमेल के माध्यम से डीबैटलोडर (जिसे मोदीलोडर और नैट्सोलोडर भी कहा जाता है) नामक एक अन्य लोडर वितरित कर रहा है।

इसमें संक्रमण श्रृंखलाओं की खोज भी शामिल है, जो पायरेटेड मूवी डाउनलोड साइटों के माध्यम से हाईजैक लोडर (जिसे डीओआईलोडर और आईडीएटी लोडर भी कहा जाता है) को फैलाती हैं, जो अंततः लुम्मा सूचना चोर को पहुंचाती हैं।

क्रोल के शोधकर्ता डेव ट्रूमैन ने कहा, “यह आईडीएटीलोडर अभियान एक जटिल संक्रमण श्रृंखला का उपयोग कर रहा है, जिसमें कोड की दुर्भावना को और अधिक छिपाने के लिए प्रत्यक्ष कोड-आधारित अस्पष्टता की कई परतें तथा नवीन युक्तियां शामिल हैं।”

“यह संक्रमण माइक्रोसॉफ्ट के mshta.exe का उपयोग करके एक विशेष रूप से तैयार की गई फ़ाइल में छिपे कोड को निष्पादित करने के इर्द-गिर्द घूमता था, जिसे PGP गुप्त कुंजी के रूप में प्रस्तुत किया गया था। अभियान में दुर्भावनापूर्ण कोड को पता लगने से बचाने के लिए सामान्य तकनीकों के नए अनुकूलन और भारी अस्पष्टता का उपयोग किया गया।”

फ़िशिंग अभियानों को रेम्कोस आरएटी वितरित करते हुए देखा गया है, जिसमें एक नया पूर्वी यूरोपीय खतरा अभिनेता अनफर्लिंग हेमलॉक है, जो लोडर और ईमेल का लाभ उठाकर बाइनरी फाइलें छोड़ता है जो एक साथ विभिन्न मैलवेयर स्ट्रेन को फैलाने के लिए “क्लस्टर बम” के रूप में कार्य करती हैं।

“इस तकनीक का उपयोग करके वितरित किए जा रहे मैलवेयर में ज्यादातर चोरी करने वाले शामिल हैं, जैसे कि रेडलाइन, राइजप्रो और मिस्टिक स्टीलर, और लोडर जैसे कि अमाडे और स्मोकलोडरआउटपोस्ट24 के शोधकर्ता हेक्टर गार्सिया ने कहा।

“अधिकांश प्रथम चरण ईमेल के माध्यम से विभिन्न कम्पनियों को भेजे गए थे या बाहरी साइटों से ड्रॉप किए गए थे, जिनसे बाहरी लोडरों ने संपर्क किया था।”

Source: TheHackerNews