Microsoft MSHTML Flaw Exploited to Deliver MerkSpy Spyware Tool – OfficialSarkar

अज्ञात खतरा पैदा करने वाले तत्वों को माइक्रोसॉफ्ट एमएसएचटीएमएल में अब पैच किए गए सुरक्षा दोष का फायदा उठाकर एक निगरानी उपकरण वितरित करते हुए देखा गया है, जिसे कहा जाता है मर्कस्पाई यह अभियान मुख्य रूप से कनाडा, भारत, पोलैंड और अमेरिका के उपयोगकर्ताओं को लक्षित करता है

फोर्टिनेट फोर्टिगार्ड लैब्स के शोधकर्ता कारा लिन ने कहा, “मर्कस्पाई को उपयोगकर्ता की गतिविधियों पर गुप्त रूप से नज़र रखने, संवेदनशील जानकारी हासिल करने और समझौता किए गए सिस्टम पर दृढ़ता स्थापित करने के लिए डिज़ाइन किया गया है।” कहा पिछले सप्ताह प्रकाशित एक रिपोर्ट में यह बात कही गई है।

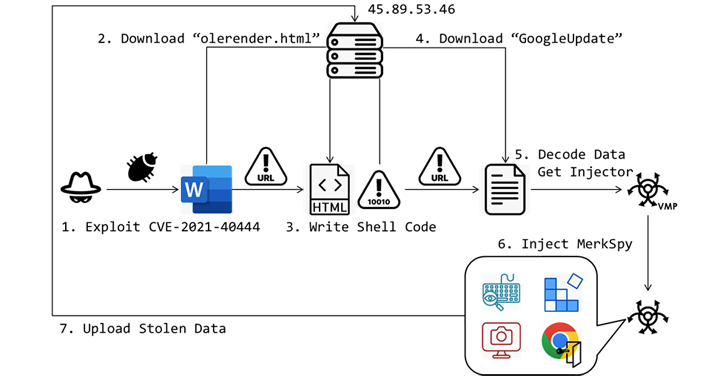

हमले की श्रृंखला का प्रारंभिक बिंदु एक माइक्रोसॉफ्ट वर्ड दस्तावेज़ है, जिसमें स्पष्टतः एक सॉफ्टवेयर इंजीनियर की भूमिका के लिए नौकरी का विवरण शामिल है।

लेकिन फ़ाइल खोलने से CVE-2021-40444 का शोषण शुरू हो जाता है, जो MSHTML में एक उच्च-गंभीर दोष है जिसके परिणामस्वरूप किसी भी उपयोगकर्ता सहभागिता की आवश्यकता के बिना रिमोट कोड निष्पादन हो सकता है। इसे Microsoft द्वारा सितंबर 2021 में जारी पैच मंगलवार अपडेट के हिस्से के रूप में संबोधित किया गया था।

इस मामले में, यह एक दूरस्थ सर्वर से HTML फ़ाइल (“olerender.html”) के डाउनलोड का मार्ग प्रशस्त करता है, जो बदले में, ऑपरेटिंग सिस्टम संस्करण की जांच करने के बाद एक एम्बेडेड शेलकोड के निष्पादन को आरंभ करता है।

लिन ने बताया कि “Olerender.html” मेमोरी अनुमतियों को संशोधित करने के लिए “‘VirtualProtect’ का लाभ उठाता है, जिससे डिकोड किए गए शेलकोड को मेमोरी में सुरक्षित रूप से लिखा जा सकता है।”

“इसके बाद, ‘क्रिएटथ्रेड’ इंजेक्ट किए गए शेलकोड को निष्पादित करता है, जिससे हमलावर के सर्वर से अगले पेलोड को डाउनलोड करने और निष्पादित करने के लिए मंच तैयार हो जाता है। यह प्रक्रिया सुनिश्चित करती है कि दुर्भावनापूर्ण कोड निर्बाध रूप से चलता रहे, जिससे आगे शोषण की सुविधा मिलती है।”

शेलकोड एक फाइल के लिए डाउनलोडर के रूप में कार्य करता है, जिसका भ्रामक शीर्षक “GoogleUpdate” है, लेकिन वास्तव में, इसमें एक इंजेक्टर पेलोड होता है, जो सुरक्षा सॉफ्टवेयर द्वारा पता लगाने से बचने और मेमोरी में MerkSpy को लोड करने के लिए जिम्मेदार होता है।

स्पाइवेयर विंडोज रजिस्ट्री में बदलाव करके होस्ट पर इस तरह से टिका रहता है कि सिस्टम शुरू होने पर यह अपने आप लॉन्च हो जाता है। इसमें गोपनीय तरीके से संवेदनशील जानकारी हासिल करने, उपयोगकर्ता की गतिविधियों पर नज़र रखने और डेटा को खतरे में डालने वाले लोगों के नियंत्रण में बाहरी सर्वर पर भेजने की क्षमता भी होती है।

इसमें स्क्रीनशॉट, कीस्ट्रोक्स, Google Chrome में संग्रहीत लॉगिन क्रेडेंशियल और मेटामास्क ब्राउज़र एक्सटेंशन का डेटा शामिल है। यह सारी जानकारी URL “45.89.53” पर भेजी जाती है[.]46/गूगल/अपडेट[.]पीएचपी.”

यह घटनाक्रम ऐसे समय में सामने आया है जब सिमेंटेक ने अमेरिका में उपयोगकर्ताओं को लक्षित करने वाले एक स्मिशिंग अभियान का ब्यौरा दिया है, जिसमें एप्पल से आने वाले संदिग्ध एसएमएस संदेशों का उपयोग किया जा रहा है, तथा इसका उद्देश्य उपयोगकर्ताओं को फर्जी क्रेडेंशियल हार्वेस्टिंग पृष्ठों (“signin.authen-connexion”) पर क्लिक करने के लिए प्रेरित करना है।[.]सेवाओं का उपयोग जारी रखने के लिए आपको “info/icloud”) पर क्लिक करना होगा।

ब्रॉडकॉम के स्वामित्व वाली कंपनी ने कहा, “दुर्भावनापूर्ण वेबसाइट को डेस्कटॉप और मोबाइल ब्राउज़र दोनों से एक्सेस किया जा सकता है।” कहा“कथित वैधता की एक परत जोड़ने के लिए, उन्होंने एक कैप्चा लागू किया है जिसे उपयोगकर्ताओं को पूरा करना होगा। इसके बाद, उपयोगकर्ताओं को एक वेबपेज पर निर्देशित किया जाता है जो एक पुराने iCloud लॉगिन टेम्पलेट की नकल करता है।”

Source: TheHackerNews