Multiple Threat Actors Deploying Open-Source Rafel RAT to Target Android Devices – OfficialSarkar

साइबर जासूसी समूहों सहित कई खतरा पैदा करने वाले अभिनेता एक ओपन-सोर्स एंड्रॉइड रिमोट एडमिनिस्ट्रेशन टूल का उपयोग कर रहे हैं जिसे कहा जाता है राफेल आरएटी इंस्टाग्राम, व्हाट्सएप और विभिन्न ई-कॉमर्स और एंटीवायरस ऐप्स के रूप में इसका इस्तेमाल कर अपने परिचालन उद्देश्यों को पूरा करने की कोशिश कर रहे हैं।

चेक प्वाइंट ने कहा, “यह दुर्भावनापूर्ण अभिनेताओं को दूरस्थ प्रशासन और नियंत्रण के लिए एक शक्तिशाली टूलकिट प्रदान करता है, जिससे डेटा चोरी से लेकर डिवाइस हेरफेर तक की कई दुर्भावनापूर्ण गतिविधियां संभव हो जाती हैं।” कहा पिछले सप्ताह प्रकाशित एक विश्लेषण में यह बात कही गई है।

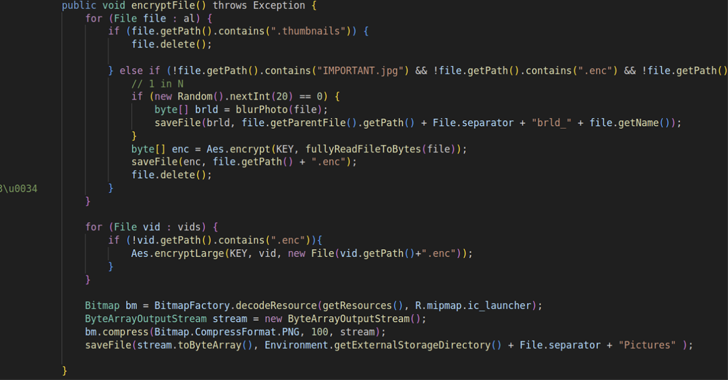

इसमें कई प्रकार की विशेषताएं हैं, जैसे एसडी कार्ड मिटाने, कॉल लॉग्स को डिलीट करने, नोटिफिकेशन को हटाने और यहां तक कि रैनसमवेयर के रूप में कार्य करने की क्षमता।

इज़रायली साइबर सुरक्षा कंपनी ने पहले भी साइबर हमलों में डोनॉट टीम (जिसे एपीटी-सी-35, ब्रेनवॉर्म और ओरिगामी एलीफेंट भी कहा जाता है) द्वारा राफेल आरएटी के उपयोग को उजागर किया था, जिसमें फॉक्सिट पीडीएफ रीडर में एक डिज़ाइन दोष का लाभ उठाकर उपयोगकर्ताओं को दुर्भावनापूर्ण पेलोड डाउनलोड करने के लिए प्रेरित किया गया था।

कहा जाता है कि अप्रैल 2024 में शुरू हुए इस अभियान में मैलवेयर पहुंचाने के लिए सैन्य थीम वाले पीडीएफ लालच का इस्तेमाल किया गया था।

चेक प्वाइंट ने कहा कि उसने लगभग 120 विभिन्न दुर्भावनापूर्ण अभियानों की पहचान की है, जिनमें से कुछ हाई-प्रोफाइल संस्थाओं को लक्षित करते हैं, जो ऑस्ट्रेलिया, चीन, चेकिया, फ्रांस, जर्मनी, भारत, इंडोनेशिया, इटली, न्यूजीलैंड, पाकिस्तान, रोमानिया, रूस और अमेरिका जैसे विभिन्न देशों में फैले हुए हैं।

रिपोर्ट में कहा गया है कि, “पीड़ितों में से अधिकांश के पास सैमसंग फोन थे, तथा श्याओमी, वीवो और हुआवेई के उपयोगकर्ता लक्षित पीड़ितों में दूसरे सबसे बड़े समूह थे।” रिपोर्ट में यह भी कहा गया है कि संक्रमित डिवाइसों में से 87.5% पुराने एंड्रॉयड संस्करण पर चल रहे थे, जिनमें अब सुरक्षा सुधार नहीं मिलते।

विशिष्ट आक्रमण श्रृंखलाओं में पीड़ितों को प्रभावित करने के लिए सोशल इंजीनियरिंग का उपयोग किया जाता है, ताकि वे मैलवेयर युक्त ऐप्स को घुसपैठिया अनुमतियां प्रदान कर सकें, ताकि वे संपर्क जानकारी, एसएमएस संदेश (जैसे, 2FA कोड), स्थान, कॉल लॉग और इंस्टॉल किए गए एप्लिकेशन की सूची जैसे संवेदनशील डेटा को चुरा सकें।

राफेल आरएटी मुख्य रूप से कमांड-एंड-कंट्रोल (C2) संचार के लिए HTTP(S) का उपयोग करता है, लेकिन यह खतरे वाले अभिनेताओं से संपर्क करने के लिए डिस्कॉर्ड एपीआई का भी उपयोग कर सकता है। यह एक PHP-आधारित C2 पैनल के साथ भी आता है जिसका उपयोग पंजीकृत उपयोगकर्ता समझौता किए गए उपकरणों को कमांड जारी करने के लिए कर सकते हैं।

विभिन्न खतरों से निपटने में इस उपकरण की प्रभावशीलता की पुष्टि एक रैनसमवेयर ऑपरेशन में इसके उपयोग से होती है, जिसे संभवतः ईरान से आए एक हमलावर ने अंजाम दिया था, जिसने एक एसएमएस के माध्यम से अरबी में लिखा फिरौती का नोट भेजा था, जिसमें पाकिस्तान में एक पीड़ित से टेलीग्राम पर संपर्क करने का आग्रह किया गया था।

चेक प्वाइंट ने कहा, “राफेल आरएटी एंड्रॉयड मैलवेयर के उभरते परिदृश्य का एक सशक्त उदाहरण है, जो अपने ओपन-सोर्स स्वरूप, व्यापक फीचर सेट और विभिन्न अवैध गतिविधियों में व्यापक उपयोग के कारण जाना जाता है।”

“राफेल आरएटी की व्यापकता, एंड्रॉयड डिवाइसों को दुर्भावनापूर्ण शोषण से बचाने के लिए निरंतर सतर्कता और सक्रिय सुरक्षा उपायों की आवश्यकता पर प्रकाश डालती है।”

Source: TheHackerNews