New Attack Technique Exploits Microsoft Management Console Files – OfficialSarkar

खतरा पैदा करने वाले लोग एक नई आक्रमण तकनीक का उपयोग कर रहे हैं, जो विशेष रूप से तैयार की गई प्रबंधन सेव्ड कंसोल (MSC) फाइलों का उपयोग करके Microsoft प्रबंधन कंसोल (MSC) का उपयोग करके पूर्ण कोड निष्पादन प्राप्त कर रही है।एमएमसी) और सुरक्षा व्यवस्था से बच निकलते हैं।

इलास्टिक सिक्योरिटी लैब्स ने कूटनाम दृष्टिकोण ग्रिमरिसोर्स एक कलाकृति की पहचान करने के बाद (“sccm-अपडेटर.msc“) जिसे 6 जून, 2024 को वायरसटोटल मैलवेयर स्कैनिंग प्लेटफ़ॉर्म पर अपलोड किया गया था।

कंपनी ने द हैकर न्यूज के साथ साझा किए गए एक बयान में कहा, “जब दुर्भावनापूर्ण रूप से तैयार की गई कंसोल फ़ाइल को आयात किया जाता है, तो एमएमसी लाइब्रेरी में से किसी एक में भेद्यता मैलवेयर सहित प्रतिकूल कोड चलाने की ओर ले जा सकती है।”

“हमलावर इस तकनीक को DotNetToJस्क्रिप्ट मनमाना कोड निष्पादन प्राप्त करने के लिए, जिससे अनधिकृत पहुंच, सिस्टम अधिग्रहण और बहुत कुछ हो सकता है।”

मैलवेयर वितरण के लिए असामान्य फ़ाइल प्रकारों के उपयोग को, विरोधियों द्वारा माइक्रोसॉफ्ट द्वारा हाल के वर्षों में स्थापित सुरक्षा उपायों से बचने के लिए एक वैकल्पिक प्रयास के रूप में देखा जाता है, जिसमें इंटरनेट से डाउनलोड की गई Office फ़ाइलों में मैक्रोज़ को डिफ़ॉल्ट रूप से अक्षम करना भी शामिल है।

पिछले महीने, दक्षिण कोरियाई साइबर सुरक्षा फर्म जेनियंस ने उत्तर कोरिया से जुड़े किमसुकी हैकिंग समूह द्वारा मैलवेयर वितरित करने के लिए दुर्भावनापूर्ण MSC फ़ाइल के उपयोग का विवरण दिया था।

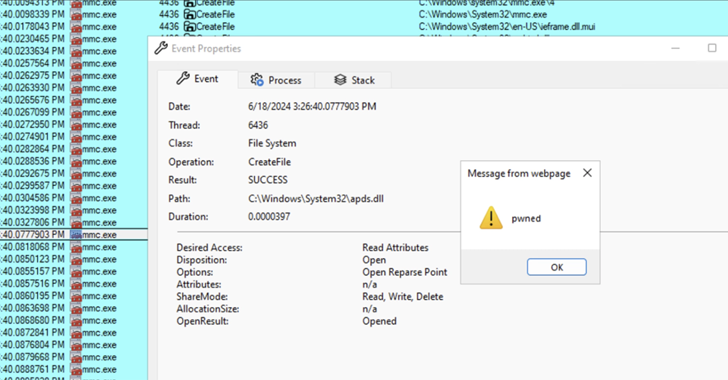

दूसरी ओर, ग्रिमरिसोर्स, एमएमसी के संदर्भ में मनमाने जावास्क्रिप्ट कोड को निष्पादित करने के लिए apds.dll लाइब्रेरी में मौजूद क्रॉस-साइट स्क्रिप्टिंग (XSS) दोष का फायदा उठाता है। XSS दोष था मूल रूप से रिपोर्ट की गई इसे 2018 के अंत में माइक्रोसॉफ्ट और एडोब को सौंप दिया गया था, हालांकि आज तक इसमें कोई पैच नहीं लगाया गया है।

यह दुर्भावनापूर्ण MSC फ़ाइल के StringTable अनुभाग में असुरक्षित APDS संसाधन का संदर्भ जोड़कर पूरा किया जाता है, जिसे MMC का उपयोग करके खोले जाने पर, जावास्क्रिप्ट कोड का निष्पादन शुरू हो जाता है।

यह तकनीक न केवल ActiveX चेतावनियों को बायपास करती है, बल्कि इसे मनमाने कोड निष्पादन को प्राप्त करने के लिए DotNetToJScript के साथ जोड़ा जा सकता है। विश्लेषण किया गया नमूना इस दृष्टिकोण का उपयोग PASTALOADER नामक .NET लोडर घटक को लॉन्च करने के लिए करता है जो अंततः कोबाल्ट स्ट्राइक के लिए मार्ग प्रशस्त करता है।

“माइक्रोसॉफ्ट के बाद अक्षम Office मैक्रोज़ सुरक्षा शोधकर्ता जो डेसिमोन और समीर बूसेडेन ने कहा, “इंटरनेट स्रोत वाले दस्तावेजों के लिए डिफ़ॉल्ट रूप से, जावास्क्रिप्ट, एमएसआई फाइलें, एलएनके ऑब्जेक्ट्स और आईएसओ जैसे अन्य संक्रमण वैक्टर लोकप्रियता में बढ़ गए हैं।”

“हालांकि, इन अन्य तकनीकों की रक्षकों द्वारा जांच की जाती है और इनके पकड़े जाने की संभावना अधिक होती है। हमलावरों ने माइक्रोसॉफ्ट मैनेजमेंट कंसोल में तैयार की गई MSC फाइलों का उपयोग करके मनमाना कोड निष्पादित करने के लिए एक नई तकनीक विकसित की है।”

अद्यतन

माइक्रोसॉफ्ट ने अभी तक इन निष्कर्षों पर औपचारिक रूप से कोई टिप्पणी नहीं की है, लेकिन कंपनी ने स्वीकार किया है कि विंडोज़ MSC फाइलों को “संभावित रूप से खतरनाक फाइल प्रकार” के रूप में पहचानता है और माइक्रोसॉफ्ट डिफेंडर में इस खतरे को चिह्नित करने के लिए सुरक्षा मौजूद है।

इसमें यह भी कहा गया है कि स्मार्ट ऐप कंट्रोल इंटरनेट से इस प्रकार की दुर्भावनापूर्ण फ़ाइलों को ब्लॉक करता है। जैसा कि हमेशा होता है, उपयोगकर्ताओं को अज्ञात स्रोतों और प्रेषकों से फ़ाइलें डाउनलोड या खोलने की सलाह नहीं दी जाती है।

(प्रकाशन के बाद इस कहानी को माइक्रोसॉफ्ट द्वारा साझा किए गए अतिरिक्त संदर्भ को शामिल करने के लिए अद्यतन किया गया।)

Source: TheHackerNews