ViperSoftX Malware Disguises as eBooks on Torrents to Spread Stealthy Attacks – OfficialSarkar

वाइपरसॉफ्टएक्स नामक परिष्कृत मैलवेयर को टोरेंट के माध्यम से ई-बुक के रूप में वितरित होते देखा गया है।

“वाइपरसॉफ्टएक्स के वर्तमान संस्करण का एक उल्लेखनीय पहलू यह है कि यह कॉमन लैंग्वेज रनटाइम (सीएलआर) को गतिशील रूप से PowerShell कमांड लोड करने और चलाने के लिए, जिससे संचालन के लिए AutoIt के भीतर PowerShell वातावरण बनाया जा सके,” ट्रेलिक्स सुरक्षा शोधकर्ता मथनराज थंगाराजू और सिजो जैकब कहा.

“CLR का उपयोग करके, ViperSoftX PowerShell कार्यक्षमता को सहजता से एकीकृत कर सकता है, जिससे यह दुर्भावनापूर्ण कार्यों को निष्पादित करने में सक्षम हो जाता है, जबकि पहचान तंत्र से बचता है जो अन्यथा स्टैंडअलोन PowerShell गतिविधि को चिह्नित कर सकता है।”

2020 में फोर्टिनेट द्वारा आरंभ में पहचाने गए, वाइपरसॉफ्टएक्स को समझौता किए गए विंडोज होस्ट से संवेदनशील जानकारी को बाहर निकालने की अपनी क्षमता के लिए जाना जाता है। पिछले कुछ वर्षों में, मैलवेयर लगातार अपने रणनीति में बदलाव करने वाले खतरे पैदा करने वाले अभिनेताओं का एक प्रासंगिक उदाहरण बन गया है, ताकि वे छिपकर रहने और सुरक्षा को दरकिनार करने का प्रयास कर सकें।

अप्रैल 2023 में ट्रेंड माइक्रो द्वारा प्रलेखित, इसकी बढ़ती जटिलता और बाइट रीमैपिंग और वेब ब्राउज़र संचार अवरोधन जैसी उन्नत एंटी-विश्लेषण तकनीकों को अपनाने से इसका उदाहरण मिलता है।

हाल ही में मई 2024 तक, दुर्भावनापूर्ण अभियानों ने ViperSoftX का लाभ उठाया है डिलीवरी वाहन क्वासर आरएटी और टेसेरैक्टस्टीलर नामक एक अन्य सूचना चोर को वितरित करना।

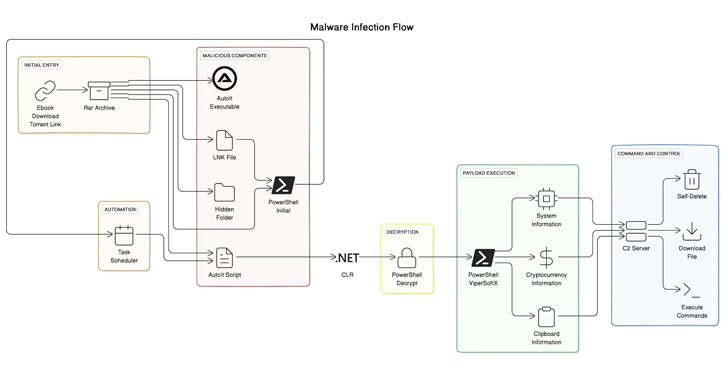

मैलवेयर फैलाने वाले अटैक चेन क्रैक किए गए सॉफ़्टवेयर और टोरेंट साइट्स का इस्तेमाल करने के लिए जाने जाते हैं, लेकिन ईबुक ल्यूर का इस्तेमाल एक नया देखा गया तरीका है। कथित ईबुक RAR आर्काइव फ़ाइल में एक छिपा हुआ फ़ोल्डर और साथ ही एक भ्रामक विंडोज शॉर्टकट फ़ाइल मौजूद है जो एक सौम्य दस्तावेज़ होने का दावा करती है।

शॉर्टकट फ़ाइल को निष्पादित करने से एक बहु-चरणीय संक्रमण अनुक्रम आरंभ होता है, जो PowerShell कोड के निष्कर्षण से आरंभ होता है, जो छिपे हुए फ़ोल्डर को प्रकट करता है और सिस्टम पर दृढ़ता स्थापित करता है, ताकि AutoIt स्क्रिप्ट को लॉन्च किया जा सके, जो बदले में, .NET CLR फ्रेमवर्क के साथ इंटरैक्ट करता है, ताकि द्वितीयक PowerShell स्क्रिप्ट को डिक्रिप्ट और चलाया जा सके, जो ViperSoftX है।

शोधकर्ताओं ने कहा, “ऑटोइट डिफ़ॉल्ट रूप से .NET कॉमन लैंग्वेज रनटाइम (CLR) का समर्थन नहीं करता है।” “हालांकि, भाषा के उपयोगकर्ता-परिभाषित फ़ंक्शन (यूडीएफ) सीएलआर लाइब्रेरी के लिए एक प्रवेश द्वार प्रदान करते हैं, जिससे दुर्भावनापूर्ण अभिनेताओं को पावरशेल की दुर्जेय क्षमताओं तक पहुंच मिलती है।”

ViperSoftX सिस्टम की जानकारी एकत्र करता है, ब्राउज़र एक्सटेंशन के माध्यम से क्रिप्टोकरेंसी वॉलेट को स्कैन करता है, क्लिपबोर्ड सामग्री को कैप्चर करता है, और रिमोट सर्वर से प्राप्त प्रतिक्रियाओं के आधार पर अतिरिक्त पेलोड और कमांड को गतिशील रूप से डाउनलोड और चलाता है। यह पहचान को चुनौती देने के लिए स्व-विलोपन तंत्र के साथ भी आता है।

शोधकर्ताओं ने कहा, “वाइपरसॉफ्टएक्स की एक खास विशेषता यह है कि यह ऑटोइट वातावरण में पावरशेल संचालन को व्यवस्थित करने के लिए कॉमन लैंग्वेज रनटाइम (सीएलआर) का कुशल उपयोग करता है।” “यह एकीकरण दुर्भावनापूर्ण कार्यों के निर्बाध निष्पादन को सक्षम बनाता है, जबकि पहचान तंत्र से बचता है जो आमतौर पर स्टैंडअलोन पावरशेल गतिविधि को चिह्नित करता है।”

“इसके अलावा, PowerShell स्क्रिप्ट को निष्पादित करने से पहले एंटीमैलवेयर स्कैन इंटरफ़ेस (AMSI) को पैच करने की वाइपरसॉफ्टएक्स की क्षमता पारंपरिक सुरक्षा उपायों को दरकिनार करने के अपने दृढ़ संकल्प को रेखांकित करती है।”

Source: TheHackerNews